สรุปงานสัมมนา “Cybersecurity x Cybersecurity” Elevate and Expand your Security Measures

6 กันยายน 2024

“Cybersecurity x Cybersecurity” Elevate and Expand your Security Measures

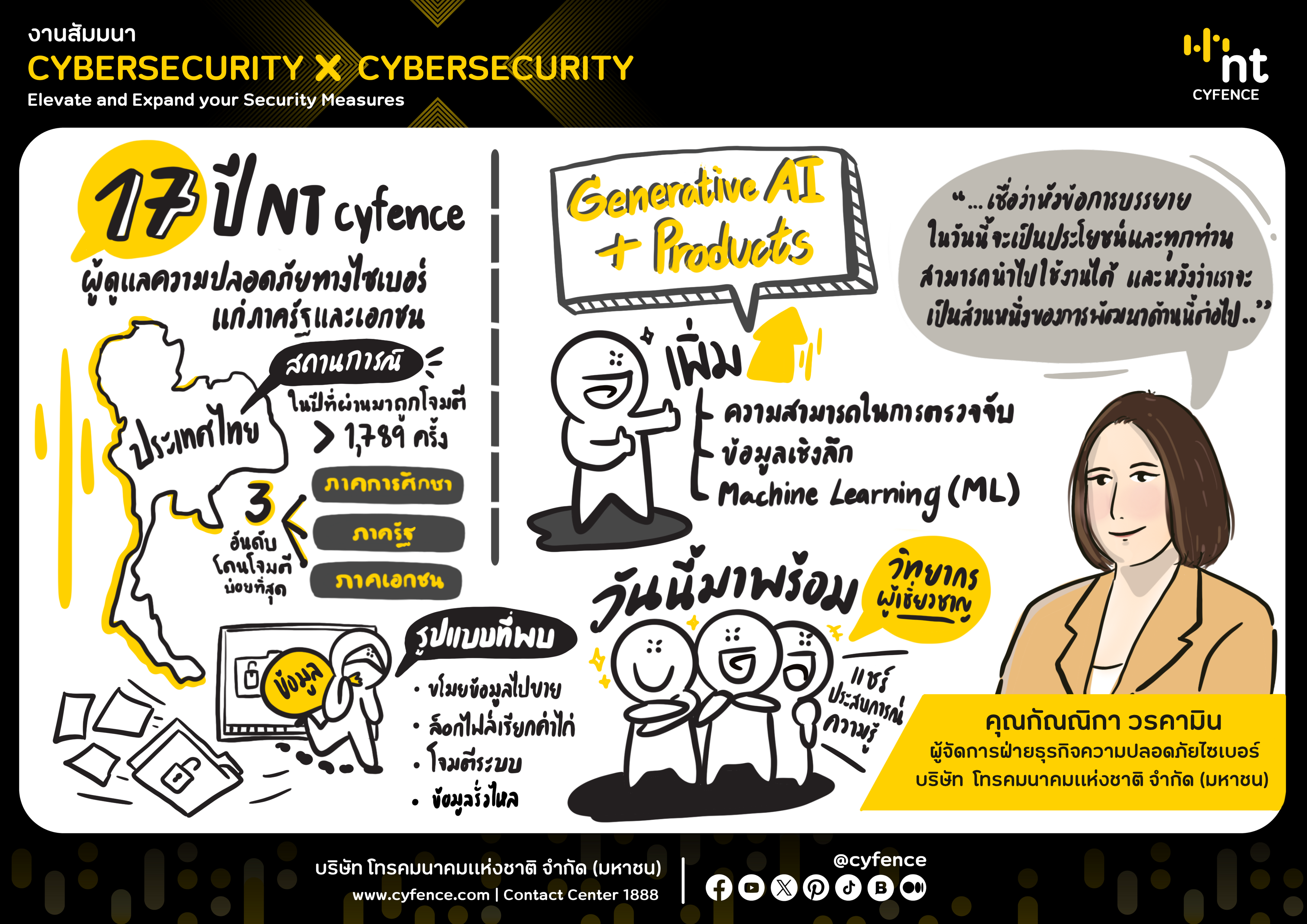

NT cyfence จัดงานสัมมนาด้าน Cybersecurity เมื่อวันพุธที่ 14 สิงหาคม 2567 ที่ผ่านมา ณ โรงแรมเซ็นทารา แกรนด์ แอท เซ็นทรัลพลาซ่า ลาดพร้าว ภายในงานพบกับหัวข้อที่น่าสนใจเกี่ยวกับเทคโนโลยีดิจิทัลที่เข้ามามีบทบาทสำคัญในการบริหารธุรกิจ ที่บรรยายโดย วิทยากรผู้เชี่ยวชาญในแต่ละด้าน โดย คุณกัณณิกา วรคามิน ผู้จัดการฝ่ายธุรกิจความปลอดภัยไซเบอร์ บริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน) กล่าวถึงในช่วงปี 2566 ที่ผ่านมา พบสถิติการโจมตีในประเทศไทย เช่น การขโมยข้อมูลและนำไปขาย การล็อกไฟล์เพื่อเรียกค่าไถ่ ถูกโจมตีระบบ ข้อมูลรั่วไหล ฯลฯ เหตุการณ์เหล่านี้เกิดขึ้นกว่า 1,789 ครั้ง กับหลายหน่วยงานในประเทศไทย เช่น หน่วยงานภาครัฐ ภาคเอกชน หรือ ภาคการศึกษา ต่างก็ตกเป็นเป้าการโจมตีมากขึ้น ทำให้หลายหน่วยงานเริ่มนำ Generative AI มาปรับใช้กับโปรดักส์ต่างๆ รวมถึงการใช้ AI ในการหาข้อมูลเชิงลึกเพื่อเฝ้าระวังภัยได้ถูกต้องมากขึ้น

NT cyfence จึงจัดงานสัมมนาขึ้นเพื่อยกระดับความปลอดภัยไซเบอร์แบบสองเท่า ไปพร้อมกับวิทยากรผู้เชี่ยวชาญเฉพาะด้านที่เกี่ยวข้องกับ Cybersecurity มาร่วมแบ่งปันประสบการณ์ ให้ทุกท่านสามารถนำไปปรับใช้ในองค์กรได้

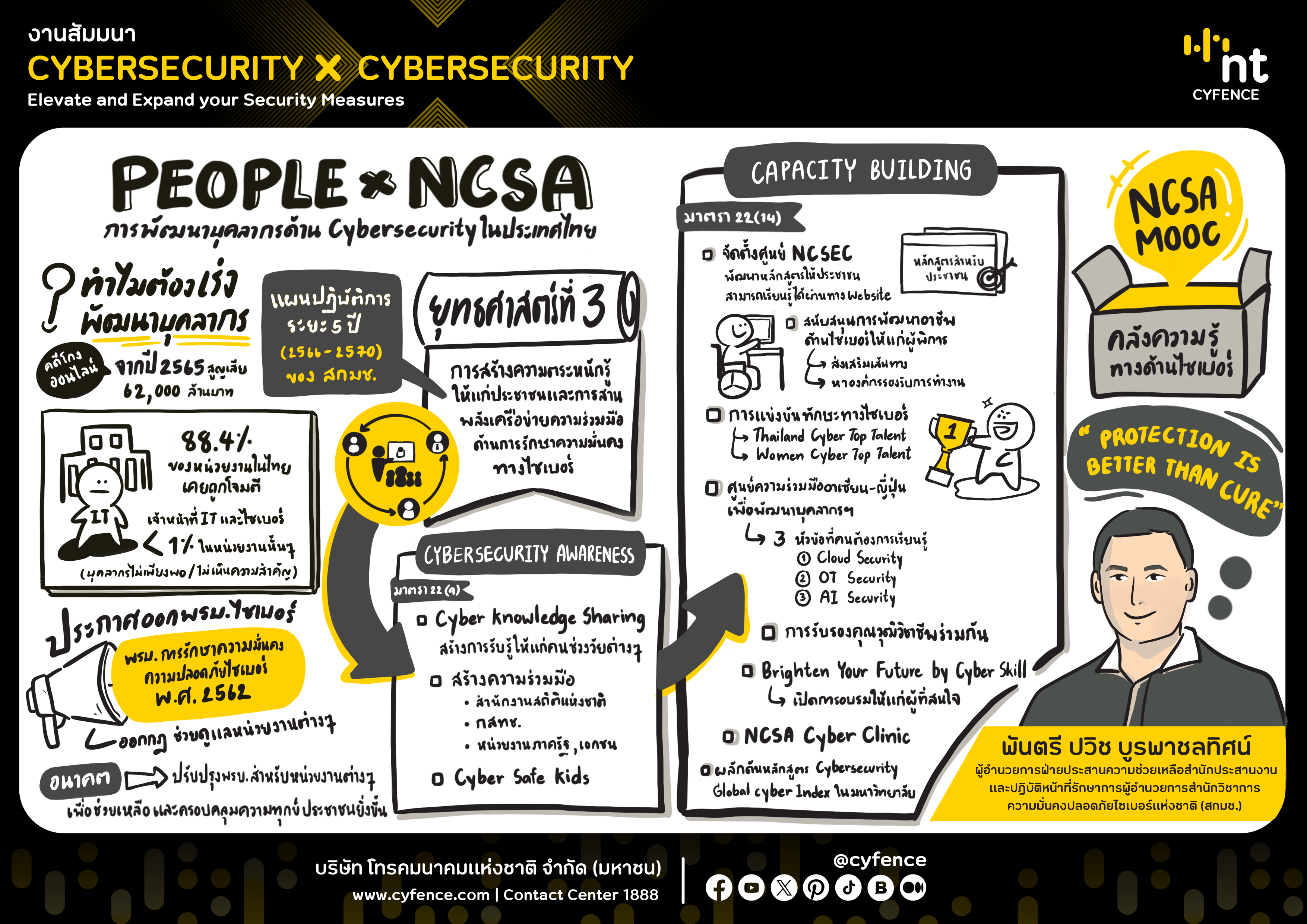

หัวข้อที่ 1 : People x NCSA กับการพัฒนาบุคลากรด้าน Cybersecurity ในประเทศไทย

โดย พันตรี ปวิช บูรพาชลทิศน์

ผู้อำนวยการฝ่ายประสานความช่วยเหลือ สำนักประสานงาน และ ปฏิบัติหน้าที่รักษาการ ผู้อำนวยการสำนักวิชาการความมั่นคงปลอดภัยไซเบอร์แห่งชาติ (NCSA)

กล่าวถึงหนึ่งในกลยุทธ์ของ NCSA ที่กำลังดำเนินการอยู่ นั่นคือ การสร้างความตระหนักรู้ให้กับประชาชน โดยจัดให้ความรู้กับประชาชน ในแต่ละช่วงวัย เช่น สำหรับเยาวชน จะจัดกิจกรรมการแข่งขันทางไซเบอร์ Thailand Cyber Top Talent สำหรับบุคคลทั่วไปจัดหลักสูตรด้านความมั่นคงปลอดภัยไซเบอร์ ระดับพื้นฐาน ซึ่งผู้เข้าศึกษาจะได้รับประกาศนียบัตรผ่านหลักสูตร และหวังว่าผู้ที่เข้าร่วมในสัมมนาครั้งนี้จะสนใจ เข้ามาเป็นส่วนหนึ่งของการพัฒนาบุคลากรต่อไป

หัวข้อที่ 2 : Human x AI : The Next Cybersecurity Monitoring Frontier การทำงานของคนกับปัญญาประดิษฐ์ เพื่อสร้างการตรวจสอบความปลอดภัยทางไซเบอร์

โดย คุณรัตน์ติกา พรมหนู

วิศวกรผู้เชี่ยวชาญด้าน Cybersecurity บริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน)

กล่าวถึง AI หรือ Artificial intelligence โปรแกรมเทคโนโลยีคอมพิวเตอร์ มีประสิทธิภาพสูงในการประมวลผลข้อมูลอย่างรวดเร็ว สามารถเรียนรู้และวิเคราะห์ข้อมูลได้อย่างแม่นยำ โดยในปัจจุบันเริ่มมีการนำ AI เข้ามาใช้งานต่าง ๆ มากขึ้น

จากสถิติการใช้งาน AI ของแต่ละทวีปในโลก พบว่า North America ใช้ระบบ AI มากที่สุดคิดเป็นร้อยละ 23.93 เปอร์เซ็น ถัดมา Europe ร้อยละ 24.97 เปอร์เซ็นต์ Asia Pacific ร้อยละ 23.93 เปอร์เซนต์ และ LAMEA (Latin America , the Middle East and Africa) ร้อยละ 14.26

** สำหรับใน Asia Pacific ประเทศเกาหลีใต้เป็นประเทศที่ใช้ AI มากที่สุด เช่น Sumsung AI ช่วยในการปรับแต่งภาพในโทรศัพท์มือถือ **

ซึ่งระบบ AI ก็มีทั้งข้อดี-ข้อเสีย ขึ้นอยู่กับการนำไปปรับใช้ในด้านใด ดังเช่น

ข้อดี

- ลดข้อผิดพลาด ของพนักงาน

- สามารถให้บริการได้ตลอด 24 ชั่วโมง

- การวิเคราะห์ข้อมูลมีความแม่นยำ

ข้อเสีย

- ค่าใช้จ่ายสูง

- ไม่สามารถคิดซับซ้อนได้

- อาจกลายเป็นเครื่องมือชั้นดี สำหรับการโจมตีทางไซเบอร์

ในด้าน Cyberscurity ก็มีการนำ AI เข้ามาใช้ในการวิเคราะห์หาสาเหตุการบุกรุกของแฮกเกอร์ หรือนำไปช่วยตรวจจับภัยคุกคามได้ โดยมี 4 ขั้นตอนคือ Investigation , Identify , Report , Research

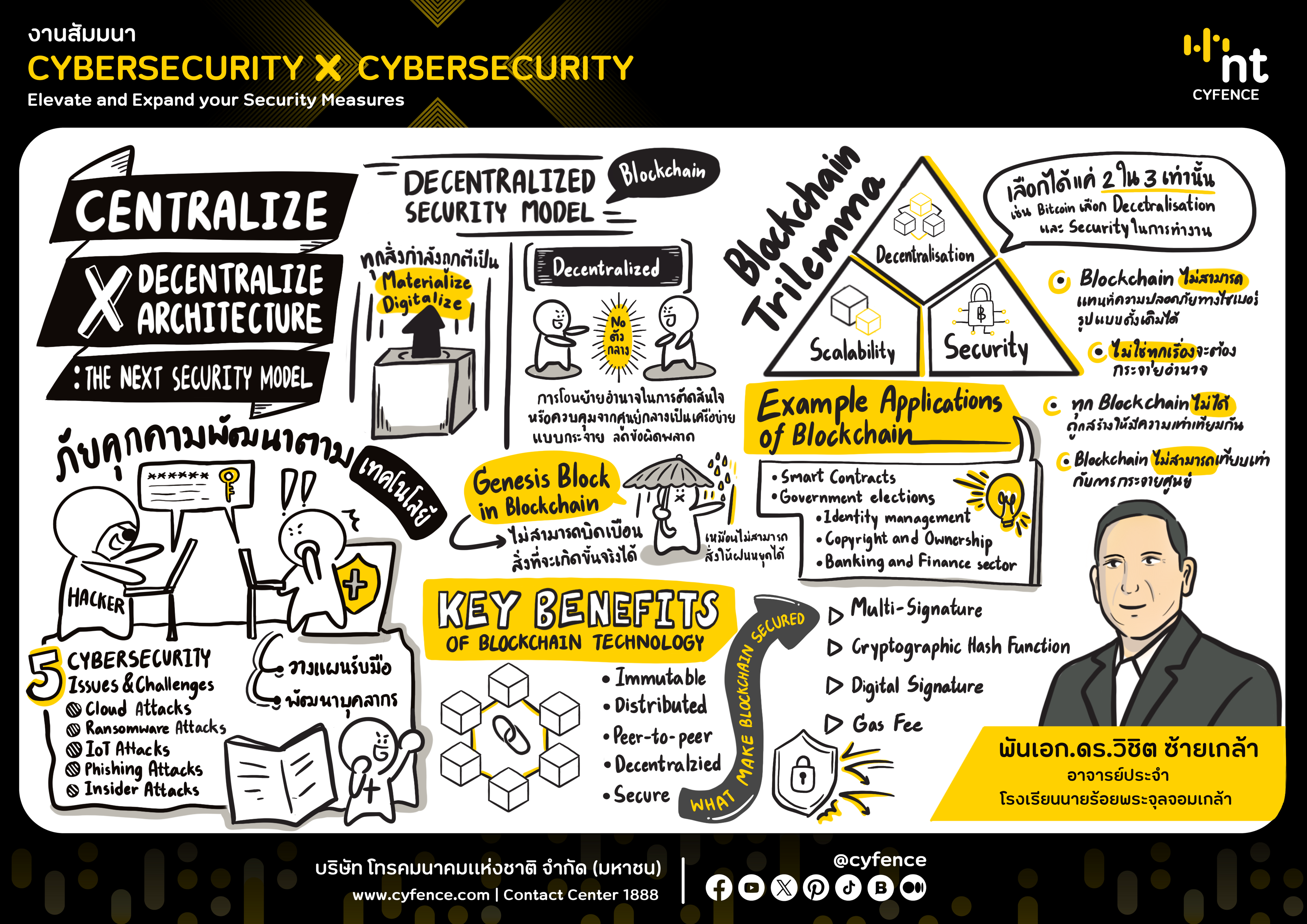

หัวข้อที่ 3 : Centralize x Decentralize Architecture : The Next Security model

โดย พ.อ.ดร.วิชิต ซ้ายเกล้า

อาจารย์ประจำ โรงเรียนนายร้อยพระจุลจอมเกล้า

กล่าวถึงระบบ Blockchain เป็นเทคโนโลยีจัดเก็บข้อมูล (Data Structure) ที่เชื่อมโยงกันเป็นเครือข่ายผ่านการเข้ารหัสทางคอมพิวเตอร์ โดยจะมี Token ที่เป็นหน่วยข้อมูลในระบบ Blockchain (เช่น สกุลเงินดิจิทัล , ทรัพสินย์ดิจิทัล) ที่ใครก็สามารถสร้าง Token ได้

ซึ่งระบบ Blockchain จะอยู่ภายใต้กฎเกณฑ์ Trilemma 3 ข้อ ได้แก่ 1. Decentralization 2. Scalability 3. Security การทำ Token จะต้องเลือกภายใน 2 ใน 3 กฏเกณฑ์นี้เท่านั้น ตัวอย่างเช่น บิทคอยน์ จะต้องเลือก Decentralization และ Security เป็นต้น แต่ในด้านความปลอดภัยไซเบอร์ สำหรับ Blockchain ยังไม่สามารถนำมาแทนที่การป้องกันแบบดัั้งเดิมได้ เพราะบางระบบ ไม่สามารถกระจายอำนาจในการบริหารเองได้ มีความจำเป็นต้องผ่านคนกลางไม่เหมือนระบบ Blockchain แต่หากวันหนึ่ง ในประเทศไทย มีการนำ Blockchain เข้ามาใช้งานได้เมื่อไหร่ ก็จะหมดปัญหาที่ต้องผ่านคนกลาง (Decentralized) เราจะสามารถทำธุรกรรมต่าง ๆ ได้เอง ปัญหาเรื่อง ระบบล่ม หรือ การถูกขโมยข้อมูลก็จะลดลงไปได้

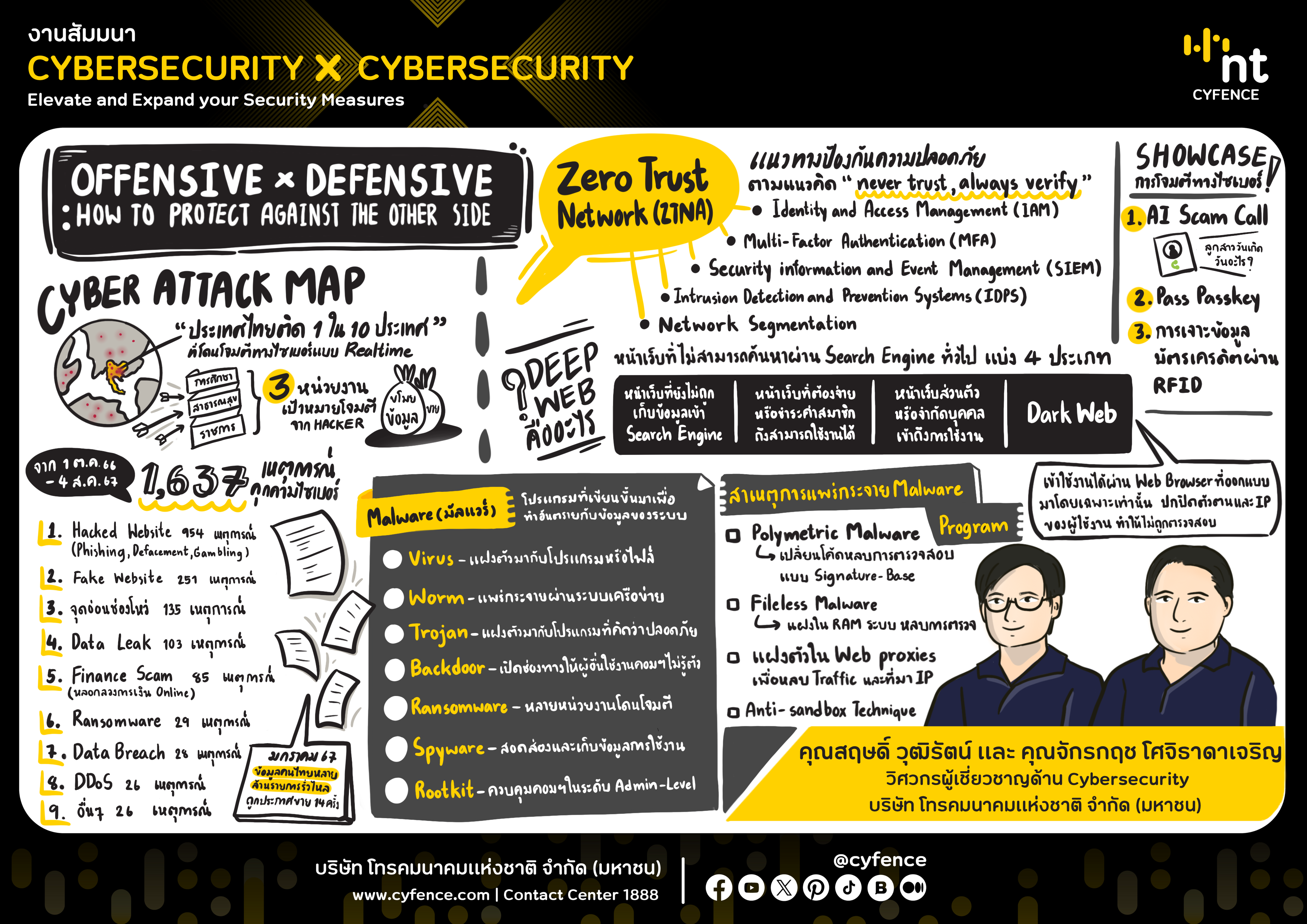

หัวข้อที่ 4 Offensive x Defensive : How to Protect Against the Other Side สร้างความปลอดภัยให้องค์กร แบบครบวงจรทั้งปกป้องและตรวจสอบ

โดย คุณสฤษดิ์ วุฒิรัตน์ และ คุณจักรกฤช โศจิธาธาดาเจริญ

วิศวกรผู้เชี่ยวชาญด้าน Cybersecurity บริษัท โทรคมนาคมแห่งชาติ จำกัด (มหาชน)

กล่าวถึงการโจมตีทางไซเบอร์ในประเทศไทยส่วนใหญ่ แฮกเกอร์จะใช้ Trojan ซึ่งหน่วยงานเป้าหมาย ได้แก่ การศึกษา สาธารณสุข และหน่วยงานราชการ โดยจากข้อมูลเว็บไซต์ Hackerrealtime พบว่า ประเทศไทย ติดอันดับ 1 ใน10 ประเทศที่แฮกเกอร์นำข้อมูลไปขายให้กับแก๊งคอลเซ็นเตอร์ นอกจากนั้นยังมีการโจมตีอีกหลากหลายรูปแบบ โดยใช้มัลแวร์อื่น ๆ เป็นตัวช่วยในการโจมตี เช่น

Virus , Worm , Trojan , Backdoor , Ransomware , Spyware , Rootkit เป็นต้น

การแพร่กระจายมัลแวร์ ส่วนใหญ่เกิดจากพนักงานนำคอมพิวเตอร์ออกจากที่ทำงานและเข้าใช้งานในเว็บสุ่มเสี่ยงโดยไม่มีโปรแกรมป้องกัน จนทำให้ติดมัลแวร์แบบไม่รู้ตัว ซึ่งก็อาจจะถูกเก็บข้อมูลสำคัญและนำไปขายใน Darkweb หรือถูกก่อกวนจนทำให้ไม่สามารถใช้งานคอมพิวเตอร์ได้อย่างปกติ

นอกจากนี้ยังมีการสาธิต การทำ Simulation Attack จำนวน 3 ตัวอย่าง ดังนี้

- Showcase AI Scam Call

กรณีที่สแกมเมอร์เป็นแก๊งคอลเซ็นเตอร์ใช้ AI ในการปลอมเสียงลูกสาวเพื่อคุยกับพ่อ ที่สแกมเมอร์เป็นแก๊งคอลเซ็นเตอร์การใช้ AI ในการจับเสียงของผู้รั และจากนั้นใช้ AI ในการปลอมเสียง - Showcase by pass Passkey

โดยวิทยากรนำเสนอตัวอย่างความปลอดภัยในการตั้งรหัสผ่านในรูปแบบ Passkey ซึ่ง Passkey เกิดจากความร่วมมือกันระหว่างองค์กรชั้นนำในวงการเทคโนโลยีสารสนเทศ เช่น Apple, Google และ Microsoft ในการผลักดันพัฒนาการ Log in แบบปราศจากการใช้ Password (Password less) ซึ่งต่อมาได้รับการพัฒนาและวางมาตรฐานโดย องค์การมาตรฐาน เวิลด์ ไวด์ เว็บ (World Wide Web Consortium: W3C) - Showcase Radio Frequencies Identification

หนังสือเดินทาง บัตรธนาคาร บัตรประจำตัวประชาชน บัตรคีย์การ์ด และบัตรแบบไร้สัมผัสอื่น ๆ ล้วนมีไมโครชิปที่ทำงานผ่าน Radio Frequencies Identification หรือที่เรียกกันทั่วไปว่า RFID ที่ใช้คลื่นวิทยุในการอ่าน ส่ง และบันทึกข้อมูลจากบัตรแบบไร้การสัมผัสแต่ก็มีช่องโหว่ให้ผู้ไม่หวังดีเข้าถึงบัตรได้ และเพื่อป้องกันการโจรกรรมข้อมูลรูปแบบนี้จึงเกิด RFID-Blocking Wallet ขึ้นเพื่อบล็อกสัญญาณแม่เหล็กไฟฟ้าที่บัตรปล่อยออกมา โดยใช้กระเป๋าที่มีส่วนประกอบด้วยอลูมิเนียม หรือคาร์บอนไฟเบอร์ ซึ่งช่วยกำจัดคลื่นแม่เหล็กไฟฟ้าที่ปล่อยออกมา สแกนเมอร์ก็จะไม่สามารถเข้าถึงบัตรของเราได้

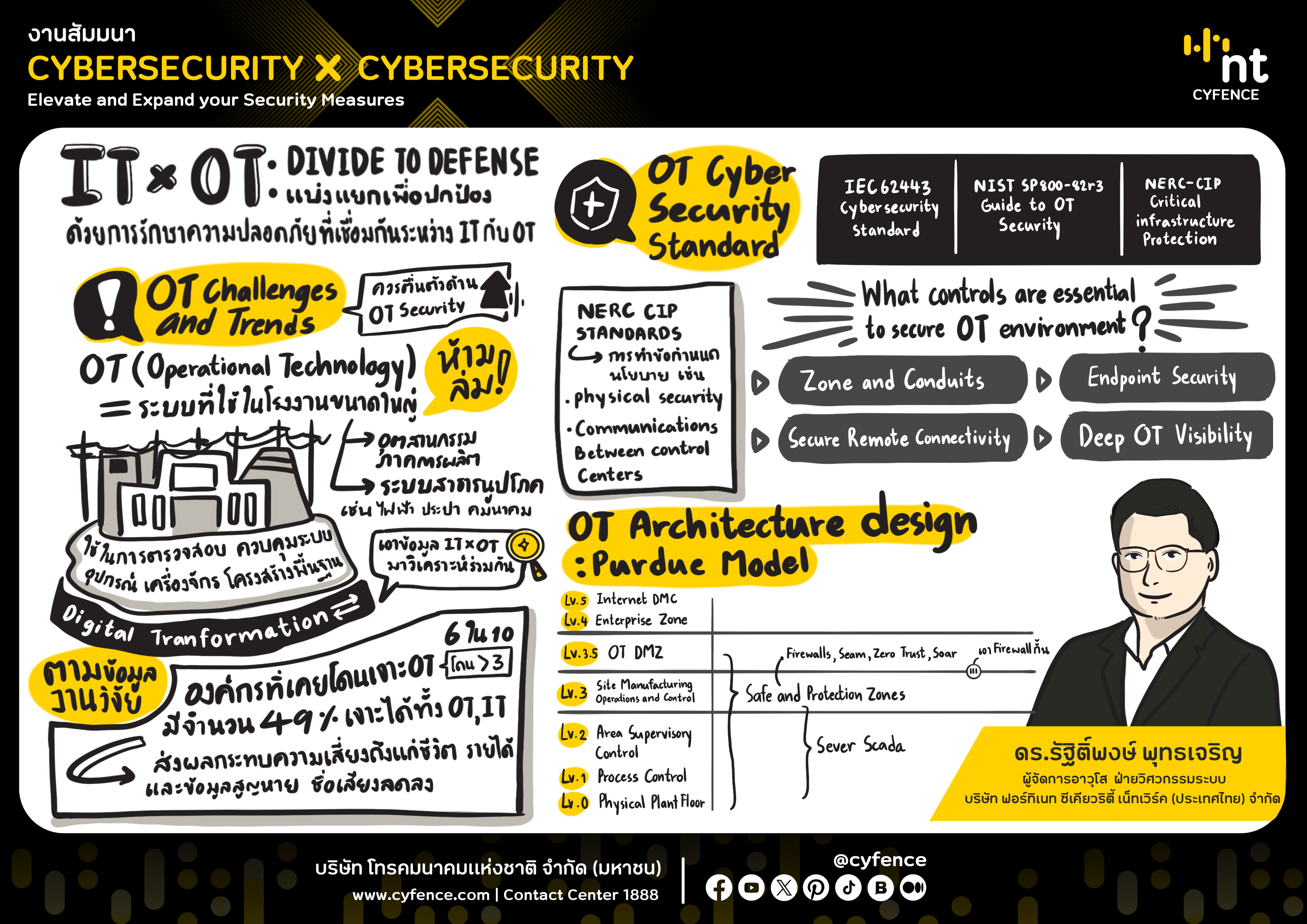

หัวข้อที่ 5 : IT x OT : Divide to Defense แบ่งแยกเพื่อปกป้องด้วยการรักษาความปลอดภัยที่เชื่อมกันระหว่าง IT และ OT

โดย ดร.รัฐิติ์พงษ์ พุทธเจริญ

ผู้จัดการอาวุโส ฝ่ายวิศวกรรมระบบ บริษัท ฟอร์ทิเนท ซีเคียวริตี้ เน็ทเวิร์ค (ประเทศไทย) จำกัด

กล่าวว่าทำไมเราต้องมี OT Security เพราะปัญหาที่เราเจอใน OT (Operations Technology) คือ ระบบที่ใช้ในโรงงาน ระบบไฟฟ้า ประปา หุ่นยนต์ เป็นระบบที่ห้ามดาวน์ ห้ามล่ม เพราะระบบนี้จะอยู่ในเกือบทุกองค์กร เป็นระบบที่ช่วยดูแลความปลอดภัยให้หลายหน่วยงาน

โดยปกติ OT Security จะเป็นการดูแลความปลอดภัย ควบคุมการทำงานของเครื่องจักรการผลิตต่างๆ มีการออกแบบไว้แบบเฉพาะ ประกอบกับหลายโรงงานอุตสาหกรรมนำระบบ IT เข้ามาปรับใช้เพื่อความสะดวกในการทำงาน เช่น นำระบบ IT เข้ามาช่วยในการวิเคราะห์ข้อมูลภายในรวมกับระบบ OT จึงทำให้เกิดความเสี่ยงในการถูกโจมตีก็มีมากขึ้น สัมมนาในหัวข้อนี้จะมีการบรรยายเพื่อให้ทุกคนเข้าใจถึงระบบ ITxOT รวมถึงมาตรการในการรับมือต่าง ๆ มากขึ้น

หัวข้อที่ 6 Hacker x Cloud : ท่ายอดฮิตที่แฮกเกอร์ใช้เจาะระบบบน Cloud แชร์ประสบการณ์จริงเกี่ยวกับ วิธีคิดและเทคนิคของเเฮกเกอร์เพื่อหาวิธีป้องกัน บน AWS Cloud

โดย คุณพิชญะ โมริโมโตะ

บริษัท สยามถนัดแฮก จำกัด

“ใช้ระบบบน Cloud ฝากไว้กับผู้ให้บริการระดับโลก ปลอดภัยแน่นอน 100 เปอร์เซ็นต์? (จริงหรือ)”

จากข่าวช่องโหว่ในระบบ Cloud ส่วนใหญ่พบว่าเป็นช่องโหว่ที่มาจากการใช้ Public Cloud หรือ เรียกว่า การใช้ระบบ Cloud แบบเวอร์ชันฟรี ซึ่งมีความสุ่มเสี่ยงที่แฮกเกอร์จะสามารถเจาะเข้าถึงระบบได้ แต่หากเปลี่ยนมาใช้ของผู้ให้บริการแบบ Public (Owned & Managed by Provider) ในรูปแบบการจ่ายเช่าใช้รายเดือน หรือ รายปี ก็จะมีการป้องกันการเข้าถึงข้อมูลที่ปลอดภัยมากขึ้น หรือหากมีงบประมาณสูงกว่านี้ในการดูแลข้อมูล ส่วนใหญ่องค์กรเหล่านี้จะติดตั้งเครื่องเซิร์ฟเวอร์ไว้ที่องค์กรของตนเอง (On-Premises) ก็จะสามารถดูแลเองได้แบบ 100%

โดยการที่แฮกเกอร์จะสามารถเจาะระบบ Public Cloud แบบเวอร์ชันฟรี ได้มีวิธีทำอย่างไร คุณพิชญะ โมริโมโต มีการสาธิตตัวอย่างการแฮกเข้าถึงระบบ Public Cloud ว่าเป็นรูปแบบใดบ้าง พร้อมทั้งวิธีการป้องกัน ในแต่ละรูปแบบไว้ในหัวข้อสัมมนานี้

สำหรับลิงก์ VDO งานสัมมนาย้อนหลังสามารถติดตามเพิ่มเติมได้ที่ YouTube : NT cyfence ได้ที่ลิงก์ NT cyfence Seminar : Cybersecurity x Cybersecurity

บทความที่เกี่ยวข้อง