เคล็ดวิชาปกป้องเน็ตเวิร์คสำหรับ Admin มือใหม่

10 เมษายน 2019

เอาล่ะครับ ผมเคยได้รับเชิญไปเขียนบทความเรื่องความปลอดภัยให้ NT cyfence มาประมาณ 2-3 ครั้งแล้ว ครั้งนี้กลับมาอีกครั้งโดยทีมงานขอให้โจทย์ว่า How to Secure your Network อื้อหือ หัวข้อกว๊างกว้าง ตัดหัวข้อมาเป็น เคล็ดวิชาปกป้องเน็ตเวิร์คสำหรับ Admin มือใหม่ละกันครับ เพราะตอนนี้วงการ Network กำลังคึกคัก หลายคนน่าจะกำลังได้มีโอกาสทำงานด้าน Network แบบมือใหม่สดๆซิงๆ หวังว่าบทความนี้จะพอช่วยเหลือได้นะครับ

ใน Network ส่วนใหญ่จะแบ่งเรื่องของความปลอดภัยเป็นใหญ่ๆ สองส่วนด้วยกัน คือ ภัยจากข้างนอก Network กับ ภัยจากใน Network ของเราเองเนี่ยแหละ ซึ่งอยากจะบอกว่า ถึงแม้ว่า การโจมตีจากภายนอกจะฟังดูน่ากลัวเพราะมี Hacker จากทั่วโลกมาโจมตีเราแต่หลายครั้ง ภัยจาก Network ภายใน ที่บางครั้งเกิดจาก User ของเราเองนี่แหละที่ทำให้ Admin ปวดหัวมากกว่าซะอีก โดยที่บทความนี้จะเน้นไปที่ปัญหาจาก Network ภายใน และการแก้ไขด้วยการอัพเกรดเป็น Managed Switch นะครับ

Managed Switch คืออะไร?

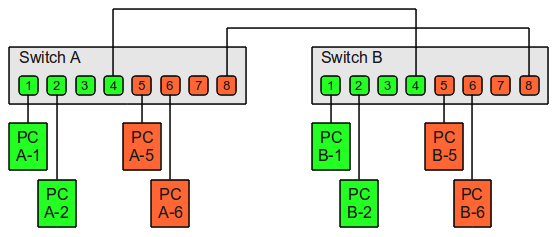

ในการเชื่อมต่อ Client เข้ามาด้วยกันใน Network เราจะใช้อุปกรณ์ที่เรียกว่า Switch เสียบสาย LAN แล้วก็ไปเชื่อมกับ Client เช่นเครื่อง PC แต่ Network Switch แบ่งออกเป็น 2 แบบ คือ Managed กับ Unmanaged ครับ ต่างกันตรงที่ Managed Switch มีความสามารถหลาย ๆ อย่างเพิ่มขึ้นมาเพื่อจัดการปัญหาใน Network ส่วน Unmanaged Switch นี่ก็จัดการอะไรไม่ได้เลยครับ ทำได้แค่ ส่งข้อมูลผ่านสายอย่างเดียว

เอาล่ะมาดูกันบ้างว่าความสามารถที่ได้หลังจากอัพเกรดเป็น Managed Switch จะมีอะไรบ้าง

VLAN

VLAN เป็นการสร้างและแบ่ง Network ของคุณออกเป็นส่วน ๆ ได้โดยที่คุณไม่จำเป็นต้องมีอุปกรณ์ Switch หลาย ๆ ตัว แต่ Network ส่วนใหญ่ของบ้านเรา เป็น Network ที่ไม่มีวงย่อย สาเหตุก็เพราะว่า Admin หลาย ๆ คน ไม่เคยใช้งาน VLAN รวมไปถึง การอัพเกรดอุปกรณ์ Network ตรงนี้ อาจจะมีราคาค่อนข้างสูง (ถ้าจำนวนอุปกรณ์ของคุณเยอะ) แต่อยากจะบอกว่า การลงทุนครั้งนี้ ไม่ได้แพงเหมือนเมื่อก่อนแล้ว ราคาของอุปกรณ์ที่รองรับการทำ VLAN ราคาประหยัดลงกว่าเดิมมาก ๆ เป็นการอัพเกรดชนิดที่เจ็บแต่จบ พร้อมรบกับปัญหาภายในไปอีกนาน

เมื่อคุณมี VLAN แล้ว คุณจะลดปัญหาหลาย ๆ อย่างต่อไปนี้ได้ครับ เช่น

- แก้ปัญหา Broadcast Storm เพราะถ้าคุณมี เน็ตเวิร์คเดียว แปลว่า Client ทุกคนมากองกันอยู่ในที่เดียวกัน จึงเกิดปัญหาทำให้ Client ต้อส่ง Broadcast ไปรบกวน Client อื่น ๆ และปัจจุบันการใช้งาน WiFi เป็น สิ่งที่จำเป็นต้องมีใน Office มาก ๆ ซึ่งเครือข่าย WiFi เนี่ยแหละ เป็นจุดก่อกำเนิด Broadcast Packet ชั้นดี ที่จะถ่วงความเร็วโดยรวมของ Network เรามาก ๆ ครับ ซึ่งถ้าเรามี VLAN เราจะสามารถแยกวง WiFi ออกไปต่างหากจาก Network สายเพื่อลดปัญหา Broadcast Storm ในเน็ตเวิร์คได้ครับ

- ลดความเสี่ยงในการที่ ภัยร้ายจากฝั่ง User จะเข้ามาโจมตีตัว File Server หรือ อุปกรณ์ Network ได้โดยตรง เพราะถ้าเรามี VLAN เราจะสามารถแยกวง Network Management ออกจากวงที่ User ใช้งานอยู่ได้ ทำให้เวลาพวก Malware หรือ Ransomware ทำการสแกนเน็ตเวิร์ค ในวงของ User จะไม่กระทบกับกับ File Server หรือ อุปกรณ์ Network ที่อยู่อีก VLAN หนึ่ง

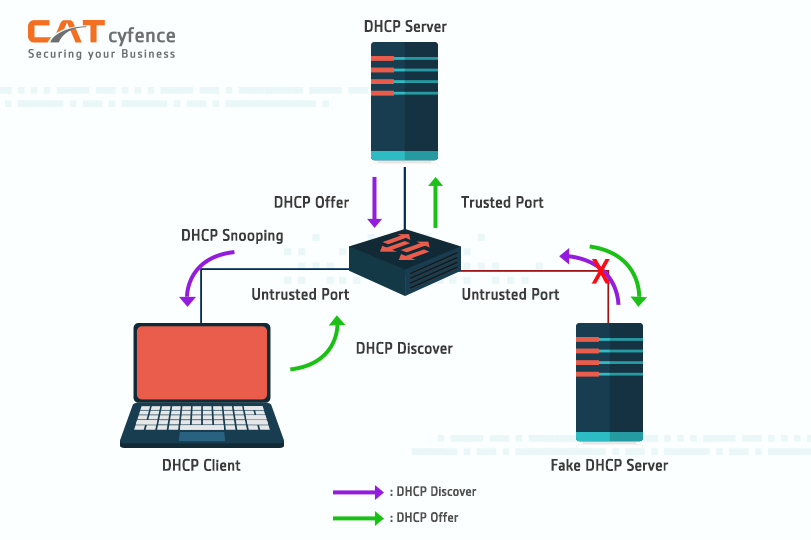

DHCP Snooping

เคยเจอไหมครับ User เอาอุปกรณ์ที่เป็น Router จากบ้านมาเสียบเอง แล้วก็ทำไม่เป็นเสียบผิด Port สุดท้ายก็ปล่อย DHCP สวนเข้ามาในระบบ ผลก็คือ IP Setting ที่คุณออกแบบไว้พังหมด อุปกรณ์บางตัวใช้งานได้ ใช้งานไม่ได้ ซึ่งถ้าคุณมี Managed Switch คุณสามารถกำหนดได้เลยว่า Port ไหนคือ Port ที่คุณอนุญาติให้ DHCP Request สามารถเข้ามาได้ ผลก็คือ ต่อให้ User เอาอุปกรณ์อะไรที่มันปล่อย DHCP สวนเข้ามา ตัว Network ของคุณก็ยังปลอดภัย แถมใน Managed Switch บางรุ่น ยังสามารถแจ้งเตือนได้ด้วยว่า อุปกรณ์ที่ปล่อย DHCP สวนมา มันอยู่ที่ Port ไหน ทำให้คุณตามไปเก็บกู้จัดการง่ายยิ่งขึ้น

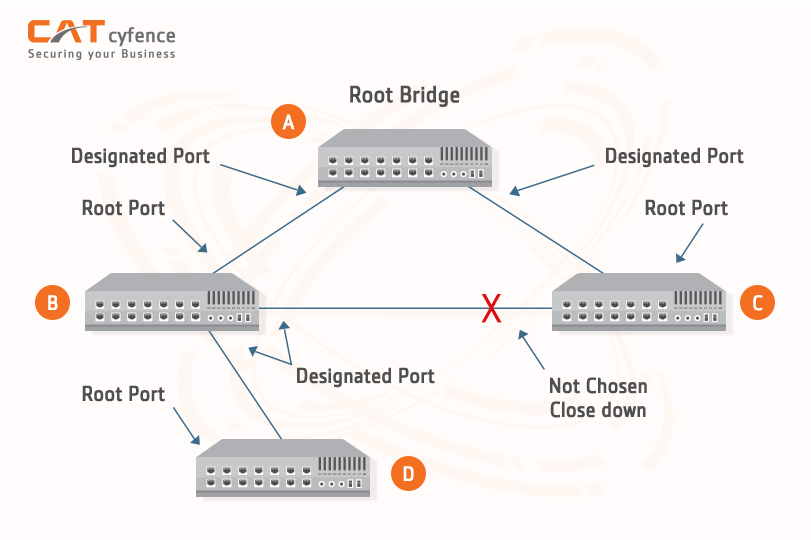

STP (Spanning Tree Protocol)

กลับมาที่ปัญหา User อีกแล้ว ตะกี๊เอาอุปกรณ์มาเสียบ รอบนี้เอาสาย LAN มาเสียบครับ แต่เสียบยังไงก็ไม่รู้ มันกลายเป็น Loop ในระบบ

โดยส่วนตัวผมเคยเจอปัญหานี้ครั้งนึงกับ Network ของลูกค้าที่ดูแลอยู่ในสมัยเป็น Admin ฝึกหัดแรก ๆ ลูกค้าบ่นว่า Network ช้ามาก พอผมเข้าไปดูหน้างานก็เห็นตัว Switch ไฟกระพริบรัว ๆ ทุก Port ซึ่งนั่นเป็นสัญญาณของ Network Loop ครับ เพราะมีคนเอาสาย LAN ไปเสียบกันอีท่าไหนก็ไม่รู้จนสายมันวนกลับมาเสียบที่ Switch ตามเดิม

ซึ่งกว่าจะหาเจอ ปรากฏว่า เกิดจากแม่บ้านไปเจอสาย LAN เส้นนึงเสียบกับ Outlet ที่ผนังทิ้งไว้ แล้วป้าแกเห็นปลายสายที่ข้างหลุดอยู่ แกเลยนึกว่าหลุดมาจาก Outlet ข้าง ๆ กัน แกเลยเสียบฉึกเข้าให้

โดยความสามารถ Spanning Tree จะเป็นการกำหนด Priority ให้กับ Port ในอุปกรณ์ Managed Switch โดยที่ ถ้ามีการเสียบสาย LAN สวนกันจนเกิดอาการ Loop ขึ้นมา ก็จะไม่มีอะไรเกิดขึ้น เพราะ Port นั้นจะถูก Disable ทิ้งไปโดยที่อนุญาติให้ Switch ตัวที่มี Priority สูงกว่าเท่านั้นเป็นตัวหลักในการส่งผ่านข้อมูลครับ

อย่างในรูป จะเห็นได้ว่า มีสาย LAN เสียบเป็น Loop ตรง Switch B ไปหา Switch C .. ซึ่งถ้าเป็น Unmanaged Switch ก็จบเห่ไปแล้ว แต่ถ้าเป็น Managed Switch ผมสามารถเลือก Priority ของ Switch ด้วยการกำหนดค่า Cost ให้ Port ที่เชื่อมต่อกัน ถ้า Cost ใครมากกว่า มันจะถูก Disable ไปโดยปริยายครับ ดังนั้น ถ้าเกิดอะไรขึ้นกับเส้นที่เชื่อม Switch A ไป Switch B เช่นสายขาด เส้นทางที่เป็น Switch B ไปหา Switch C จะทำงานขึ้นมาเองโดยอัตโนมัติครับ

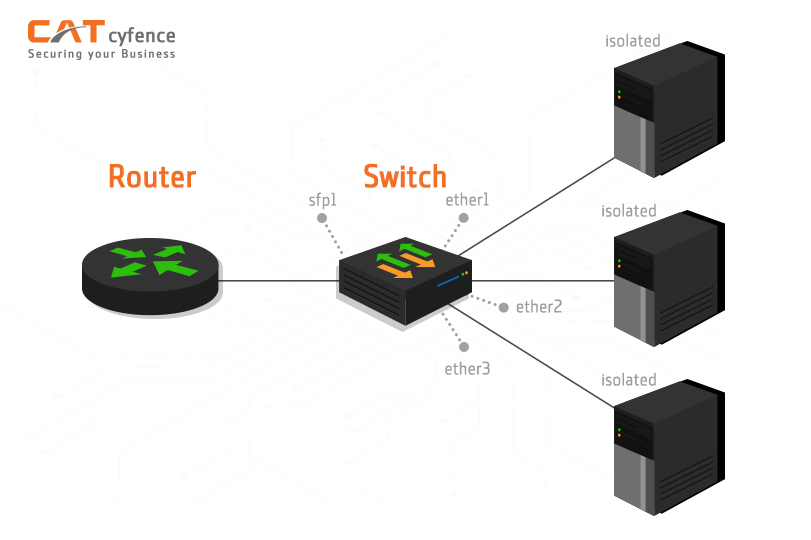

Port Isolation

การทำ Port Isolation คือ ข้อมูลจากทั้ง 2 Port นี้จะไม่เห็นกันครับ เช่นถ้าดูตามในรูป

ถ้าผมเอา PC1 เสียบ ether 1 , PC2 เสียบ ether2 และ PC3 เสียบ ether3 แล้วเปิด Port Isolation ในทั้ง 3 Port นี้

ทั้ง 3 PC จะมองไม่เห็นกันเองเลย!!

อ้าว! แล้วจะทำไปทำไมเนี่ย เราทำ Network เพื่อให้ทุก Client มันเชื่อมกันไม่ใช่หรอไง

จริง ๆ แล้ว เทคนิคอย่าง Port Isolation ช่วยลด Broadcast เหมือน VLAN แหละครับ แต่เราสามารถนำมาพลิกแพลงใช้กับเครือข่ายอีกแบบเพื่อลดปัญหา Broadcast ได้ นั่นก็คือ เครือข่าย WiFi ครับ

ในการออกแบบ Network เราควรจะแยก Client ที่เป็นสาย LAN กับ WiFi ออกจากกัน เพราะเครือข่าย WiFi เป็นเครือข่ายที่มี Broadcast Packet สูงมาก ๆ เพราะโดยเทคโนโลยีของ WiFi แล้วมันทำงานเหมือน Hub ที่จะ Broadcast ทุกอย่างไปให้ทุกคน เพราะมันไม่ได้มีสายมาแยก Data เหมือน Switch แต่เป็นเครือข่ายไร้สายที่ส่งข้อมูลหาทุกคน ดังนั้น ถ้าคุณมี Client ใน Network มาก ๆ แล้วมี WiFi Client มาก ๆ ด้วยแล้วล่ะก็!! การทำ Port Isolation แยก WiFi Client ออกจาก Network วงหลักที่เป็นสาย LAN เป็นเรื่องที่จำเป็นมาก ๆ ครับ

ปิดท้ายด้วย 802.1x หรือ Port Security

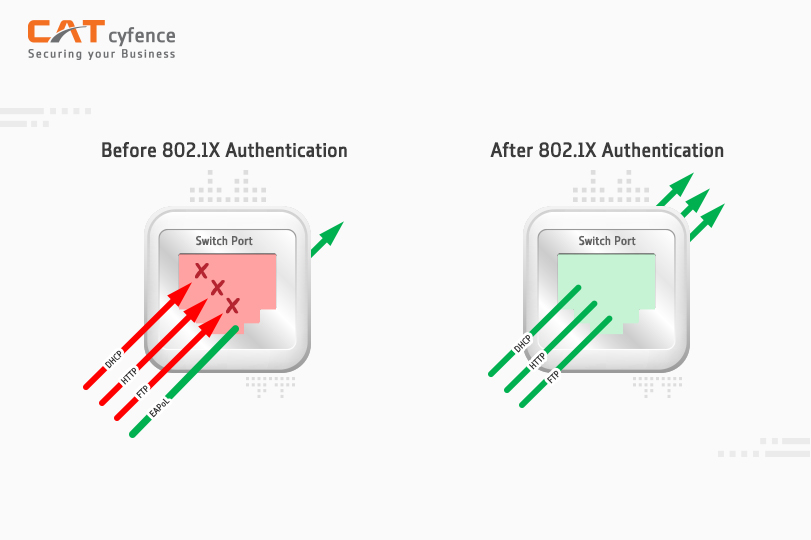

มาตรฐาน 802.1x เป็นความสามารถที่ทำให้เราสามารถยืนยันตัวตนของคนที่เสียบสายหรือเกาะ WiFi เข้ามาใน Network ได้ครับ

ลองนึกถึงห้างสรรพสินค้าใหญ่ ๆ หรือสนามบินนะครับ บางทีเค้าอาจจะต้องเดิน LAN Outlet ไปในบางพื้นที่ เผื่อว่าต้องมี Engineer เชื่อมต่อเข้าไป Maintenance ระบบ แต่ถ้าเกิดปล่อยให้ใครก็ได้มาจิ้มสาย LAN ตรงนี้แล้วก็ใช้งานได้เลย แบบนี้ก็ไม่ปลอดภัยสิ

การทำ 802.1x จะมีเรื่องของการทำ Authentication มาเกี่ยวข้องด้วยครับ ดังนั้น คนที่เสียบสาย LAN ตรง Port นี้ ถ้าไม่มี User + Password หรือ Mac Address ได้ทำการอนุญาตไว้ก่อนแล้ว เสียบไปก็จะไม่มี Data วิ่งครับ

เรายังสามารถนำเอาระบบ 802.1x มาใช้กับ Network แบบ WiFi ด้วยก็ได้ครับ ยกตัวอย่างเช่น ถ้าพนักงานคนไหนลาออกจากบริษัทแล้ว เราก็ลบ User ของพนักงานคนนี้ทิ้ง หลังจากนั้น User คนนี้ ก็จะแอบมาเกาะ WiFi ของบริษัทไม่ได้อีกแล้ว ซึ่งถ้าเป็น Network แบบเก่าที่ใช้ Key แบบ WPA2 ถ้าเกิดมีใครลาออกซักคนแล้วต้องเปลี่ยน Network Key ก็ต้องเสียเวลามาบอก Key ใหม่ แถมดีไม่ดี ตัว Key ใหม่หลุดรั่วไปอีก การใช้ 802.1x จะช่วยเพิ่มความปลอดภัยให้ Network เยอะมาก ๆ ครับ

เอาล่ะครับ ความสามารถทั้ง 5 อย่างเป็นความสามารถพื้นฐานที่อยู่ใน Managed Switch ส่วนใหญ่ เรียกได้ว่า ซื้อยี่ห้อไหนมาก็มีหมด หลาย ๆ คนที่อยากจะลองอัพเกรดไปใช้งาน Managed Switch น่าจะได้ไอเดียในการใช้งานจากบทความนี้ไม่มากก็น้อยนะครับ เผลอ ๆ เอาบทความไปให้เจ้านายอ่านเผื่องบจะอนุมัติเร็วขึ้นอีกต่างหาก ฮ่า ๆ

บทความที่เกี่ยวข้อง