การประเมินความเสี่ยงก่อนที่จะสายเกินแก้

28 พฤศจิกายน 2016

หากเราต้องการติดต่อบริษัทใดๆก็แล้วแต่เราจะต้องทำอย่างไร? แน่นอนว่าหากเป็นเมื่อ 10 ปีก่อน เราอาจจะต้องเปิดสมุดหน้าเหลืองเพื่อหาเบอร์ติดต่อบริษัทหรือหน่วยงานเหล่านั้น แต่หากเป็นในปัจจุบันมีช่องทางการติดต่อบริษัทหรือหน่วยงานใดๆมากมาย ไม่ว่าจะเป็น Social Network, Website ขององค์กร, Email ของผู้ประสานงานของบริษัทนั้นเองก็ตามที ซึ่งจะเห็นว่าแตกต่างไปจากอดีตอย่างมาก Service ที่ให้บริการขององค์กรต่างๆก็เช่นกัน ณ ปัจจุบัน เราไม่จำเป็นต้องไปที่การไฟฟ้าเพื่อไปจ่ายค่าไฟฟ้าของเราแต่อย่างใด เราสามารถจ่ายค่าไฟฟ้าจาก Application ในมือถือได้เลย เราสามารถซื้อของสดและของสาธารณูปโภคใดๆได้เลยผ่านเว็บไซด์ของห้างร้านต่างๆ ซึ่งเบื้องหลังเทคโนโลยีเหล่านั้น ล้วนเป็น server ขององค์กรนั้นทั้งสิ้น ทีนี้หากผู้ใช้บริการสามารถเข้าถึง server นั้นๆได้ Hacker ก็สามารถเข้าถึง server ได้เช่นกัน แล้วเราจะทราบได้อย่างไรว่า server เหล่านั้นมีความปลอดภัยมากพอ หรือมีเครื่องมือป้องกันที่ดีพอที่จะรับมือกับผู้ไม่ประสงค์ดีเหล่านั้นได้

จากอดีตถึงปัจจุบัน

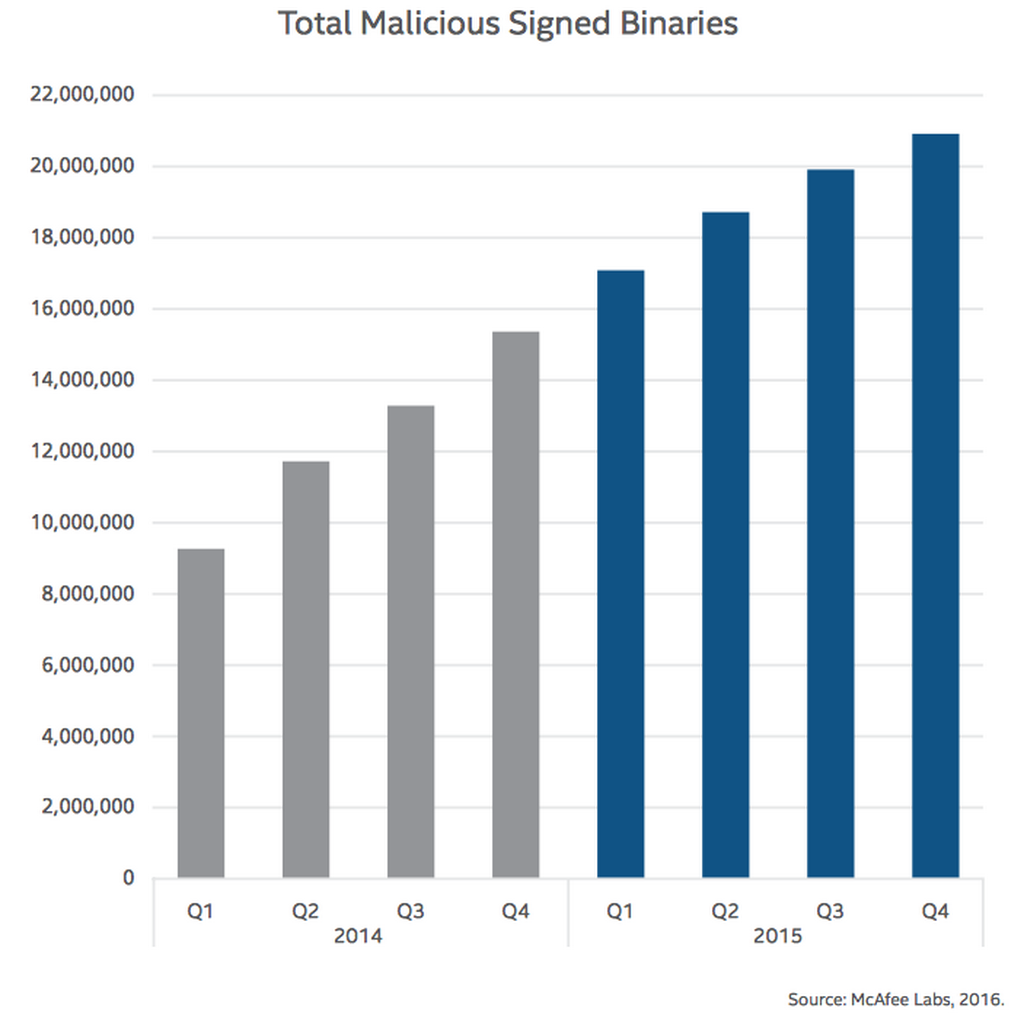

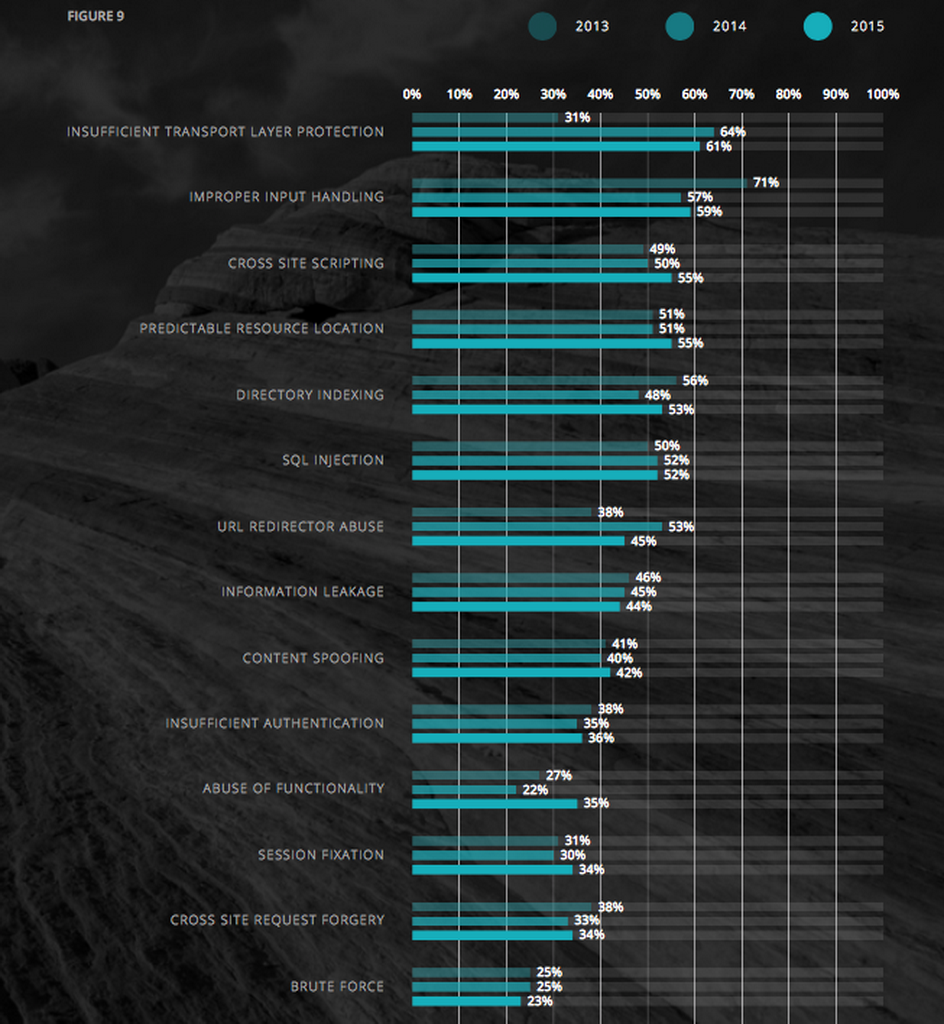

หากเราได้ติดตามข่าวสารเกี่ยวกับความปลอดภัยอยู่บ่อยๆ เราจะพบว่าการสรุปสถิติภัยคุกคามต่างๆทั่วโลกเพิ่มอย่างต่อเนื่องมากขึ้นทุกๆปี ไม่ว่าจะเป็น McAfee, Whitehat Security และบริษัทที่เกี่ยวกับความปลอดภัยทางด้าน IT มากมาย

รูปภาพรายงาน malware ที่เพิ่มมากขึ้นทุกๆปีจากเอกสาร McAfee Labs Threats Report, March 2016[1]

รูปภาพรายงานการโจมตีทางเว็บไซด์ที่เพิ่มมากขึ้นทุกๆปีจากเอกสาร Web Application Security Statistics Report, 2016 โดย Whitehat Security [2]

ภัยคุกคามที่เพิ่มขึ้นอย่างต่อเนื่องนั้นมีผลกระทบจากสิ่งต่างๆมากมาย ไม่ว่าจะเป็น การเรียนรู้ทางด้าน Security ที่ง่ายขึ้น, ตลาดมืดในโลก Cyber ที่มีการซื้อขาย malware generator (เครื่องมือในการสร้าง malware) ที่โตอย่างมากในช่วง 2-3 ปีให้หลัง, และปัจจัยอื่นๆอีกมากมาย ส่งผลกระทบให้องค์กรต่างๆเป็นเป้าหมายต่อการโจมตีได้ง่ายขึ้นนั่นเอง ซึ่งเราได้ข่าวกันหลายต่อหลายครั้งว่าองค์กรใหญ่ระดับโลกก็ถูกแฮ็คมาแล้วทั้งนั้น ไม่ว่าจะเป็น Yahoo, NSA, Sony Picture, TalkTalk และอื่นๆอีกมากมาย ล้วนถูกแฮ็คมาแล้วทั้งสิ้น

ทีนี้หากลองมองกลับมาในฝ่ายขององค์กรที่ต้องป้องกันภัยคุกคามต่างๆกันบ้าง เราจะพบว่าองค์กรต่างๆ(รวมถึงในประเทศไทยด้วยเช่นกัน) ทราบและตระหนักมากขึ้นถึงภัยคุกคามที่มากขึ้นทุกๆปี ดังที่เห็นกันว่าในหลายๆ องค์กรมีการลงทุนอุปกรณ์ทางด้านการรักษาความปลอดภัยเพื่อป้องกันระบบ IT มากขึ้น แต่องค์กรเหล่านั้นกลับลืมไปเช่นกันว่า อุปกรณ์ที่ซื้อมานั้นไม่ใช่อุปกรณ์เฉกเช่นเดียวกับอุปกรณ์เน็ตเวิร์คทั่วไปแต่อย่างใด อุปกรณ์ทางด้านการรักษาความปลอดภัยทางด้าน IT ไม่สามารถนำมาใช้งานได้ทันที (ไม่ใช่อุปกรณ์แบบ Plug-n-Play) อุปกรณ์เหล่านั้นจำเป็นต้องมีการปรับปรุง(Tune) แก้ไขค่าต่างๆให้เหมาะสมกับองค์กร เพื่อให้สามารถใช้งานได้อย่างเหมาะสมและมีประสิทธิภาพสูงสุดกับองค์กร อีกทั้งยังจำเป็นต้องมีการเพิ่มความแข็งแกร่ง (Harden) และปรับปรุง (update) server ที่ให้บริการเหมาะสมกับภัยคุกคามที่เปลี่ยนแปลงอยู่เสมอ ไม่เพียงแค่นั้นเหล่า Developer ยังจำเป็นต้องพัฒนา Application ที่ให้บริการมีความปลอดภัย (Secure Coding) อีกด้วย

ทีนี้องค์กรเหล่านั้นจะทราบได้อย่างไรว่าอุปกรณ์, server และ Application ที่ให้บริการอยู่ มีความปลอดภัยเพียงพอที่จะรับมือการโจมตีที่อาจจะเกิดขึ้นเมื่อไหร่ก็ได้นี้กัน

การประเมิณความเสี่ยง (IT Risk Assessment)

การจะป้องกันทรัพย์สินใดๆขององค์กรให้มีประสิทธิภาพ เราจำเป็นต้องมองจากในมุมของ Hacker บ้าง ว่าหากเราเป็น Hacker จะทำการโจมตีเข้ามาจากช่องทางไหน โจมตีอย่างไร และใช้เครื่องมืออะไรในการโจมตี ซึ่งการจำลองตัวเองให้เป็น Hacker และทำการโจมตีนั้น สามารถทำได้ 2 แบบ คือ

รูปภาพตัวอย่าง Report จาก OpenVAS Vulnerability Scanner

รูปภาพตัวอย่าง Report จาก OWASP Zaproxy

โดยที่นี้จะยกตัวอย่างการใช้เครื่องมืออย่าง JoomlaVS(Joomla Vulnerability Scanner) ในการ scan หาช่องโหว่ของเว็บไซด์ที่ติดตั้ง Joomla ซึ่งหนึ่งใน CMS (Content Management System) ที่ได้รับความนิยมสูงสุดครับ

ภาพผลการ scan ด้วย JoomlaVS

จากภาพจะเห็นว่าเครื่องมืออย่าง JoomlaVS นั้นจะเริ่มจากการตรวจสอบก่อนว่า Joomla เป็น version อะไร โดยดูจากลักษณะของเว็บเพจและไฟล์ต่างๆของเว็บไซด์เช่น README.txt เป็นต้น จากนั้น JoomlaVS จึงตรวจสอบในฐานข้อมูลอีกที เพื่อตรวจสอบว่า Joomla version ดังกล่าวมีช่องโหว่อะไรบ้างนั่นเอง ซึ่งจากกระบวนการทำงานของ JoomlaVS จะพบว่า JoomlaVS ไม่มีการทดสอบช่องโหว่จากฐานข้อมูลดังกล่าวเป็นช่องโหว่ที่ยังสามารถโจมตีได้จริงหรือไม่ อีกทั้งมีความเป็นไปได้ที่จะมีช่องโหว่นอกเหนือจากที่ JoomlaVS ตรวจพบอีกด้วย เนื่องด้วย JoomlaVS ไม่สามารถที่จะตามช่องโหว่ใหม่ที่มีการเปิดเผยออกมาในทุกๆวันได้นั่นเอง

Penetration Testing คือการการสวมบทเป็น Hacker จริงๆ ไม่เพียงแต่การตรวจสอบช่องโหว่ของทรัพย์สินที่ต้องการเท่านั้น Penetration Tester (หรือเรียกย่อๆว่า Pentester) ยังจำเป็นต้องทดสอบด้วยว่าช่องโหว่ที่ตรวจพบเหล่านั้นสามารถนำมาใช้โจมตีได้จริงๆหรือไม่ ไม่เพียงเท่านั้น Pentester ยังจำเป็นต้องทดสอบเพิ่มเติมจากเครื่องมือ Vulnerability Scanner เพื่อให้คลอบคลุมกับมุมมองทั้งหมดของ Hacker นั่นเอง

จากภาพเป็นการทดสอบการโจมตี Joomla โดยโจมตีไปที่ช่องโหว่ CVE-2016-8869 และ CVE-216-8870 โดยช่องโหว่ดังกล่าวมีรายละเอียดดังนี้

Application: Joomla

Version: 3.4.4 – 3.6.4

ความรุนแรง: สูง (High)

CVE-2016-8869: ช่องโหว่ทำให้สามารถสร้าง user ภายในระบบได้ แม้ว่าระบบจะปิดการลงทะเบียน user ก็ตาม

Application: Joomla

Version: 3.4.4 – 3.6.4

ความรุนแรง: สูง (High)

CVE-2016-8870: ช่องโหว่การเพิ่มระดับสิทธิ์ของ user ให้มีสิทธิ์ที่สูงขึ้น

โดยช่องโหว่ทั้ง 2 นี้เป็นช่องโหว่ที่ไม่สามารถตรวจพบได้ด้วย JoomlaVS แต่อย่างใด แม้ว่าจะทำการ update เป็น version ล่าสุดแล้วก็ตามที ซึ่งจะเห็นว่า Pentester ไม่สามารถทีจะเชื่อถือเครื่องมือได้เพียงอย่างเดียวเท่านั้น ยังจำเป็นต้องมีความรู้และความสามารถในการค้นหาช่องโหว่เพิ่มเติมได้เองอีกด้วย อีกทั้งในบางสถานการณ์ เราอาจจะต้องจำลองสภาพแวดล้อมของระบบที่ต้องการจะตรวจสอบ เพื่อทดสอบเจาะระบบก่อนที่จะกระทำกับระบบจริงอีกด้วย

นั่นคือสิ่งที่แตกต่างกันระหว่าง Vulnerability Assessment และ Penetration Testing อีกทั้งหากเราลองมองว่าองค์กรต้องการจะผ่านมาตรฐานอย่าง ISO27001 หรือ PCI-DSS ก็จำเป็นจะต้องมีการทำ Penetration Testing อยู่แล้ว เพราะมีการระบุชัดเจนในกฏข้อบังคับของมาตรฐานว่าจำเป็นต้องทำ Vulnerability และ Penetration Testing นั่นเอง ซึ่งหากเรามองในประเทศไทยก็จะพบว่ามีหลายๆ บริษัทให้บริการทดสอบเจาะระบบแบบนี้เช่นกัน ซึ่ง NT cyfence ก็ถือเป็นหนึ่งในบริษัทที่มีการให้บริการในลักษณะนี้ โดยมีชื่อที่ให้บริการคือ IT Risk Assessment นั่นเอง

สิ่งที่เราจะได้รับจากบริการแบบนี้คือ Report ที่จะทำให้เราได้ทราบถึงจุดอ่อนที่เรามีอยู่ จุดอ่อนที่เราจะต้องเพิ่มการป้องกัน จุดอ่อนที่เราจะต้องแก้ไขก่อนที่จะสายเกินไป

บทสรุป

แม้ว่าภัยคุกคามในโลกจะเพิ่มมากขึ้นอยู่ทุกๆวินาที แต่หากเรามีการเตรียมตัวการป้องกันที่ดีพอ มีการแก้ไขและปรับปรุงจุดอ่อนที่เราทำการตรวจสอบอยู่อย่างสม่ำเสมอ เราก็จะพร้อมที่จะรับมือภัยคุกคามเหล่านั้นได้มากขึ้น ลดผลกระทบที่อาจเกิดขึ้นได้และแก้ไขปัญหาได้รวดเร็วมากขึ้น อีกทั้งยังทำให้องค์กรไม่พบกับคำครหาที่หลายๆ องค์กรต้องเจ็บปวดกันมาเสมอคือ “วัวหายล้อมคอก” นั่นเอง

Reference :

[1] http://www.mcafee.com/us/resources/reports/rp-quarterly-threats-mar-2016.pdf[2] https://info.whitehatsec.com/rs/675-YBI-674/images/WH-2016-Stats-Report-FINAL.pdfเขียนโดย : Anonymous

บทความที่เกี่ยวข้อง