เทคนิคดักจับแฮกเกอร์ ด้วยการทำ Honeypot

20 กันยายน 2024

กลยุทธ์ในการรับมือกับแฮกเกอร์ที่นิยมนำมาใช้ก็คือ Honeypot ซึ่งเป็นเทคนิคในการสร้างเหยื่อล่อให้ผู้ไม่หวังดีเข้ามาโจมตีระบบที่เตรียมไว้ เพื่อสังเกตพฤติกรรมและเก็บข้อมูล วิธีนี้ช่วยให้ผู้ดูแลระบบสามารถวางแผนและป้องกันภัยคุกคามได้อย่างมีประสิทธิภาพยิ่งขึ้น

บทความนี้ NT cyfence จะพาไปรู้จักกับ Honeypot ให้มากขึ้นว่ามีการทำงานอย่างไร และทำไมถึงความสำคัญต่อการป้องกันภัยคุกคามในโลกไซเบอร์

Honeypot คืออะไร?

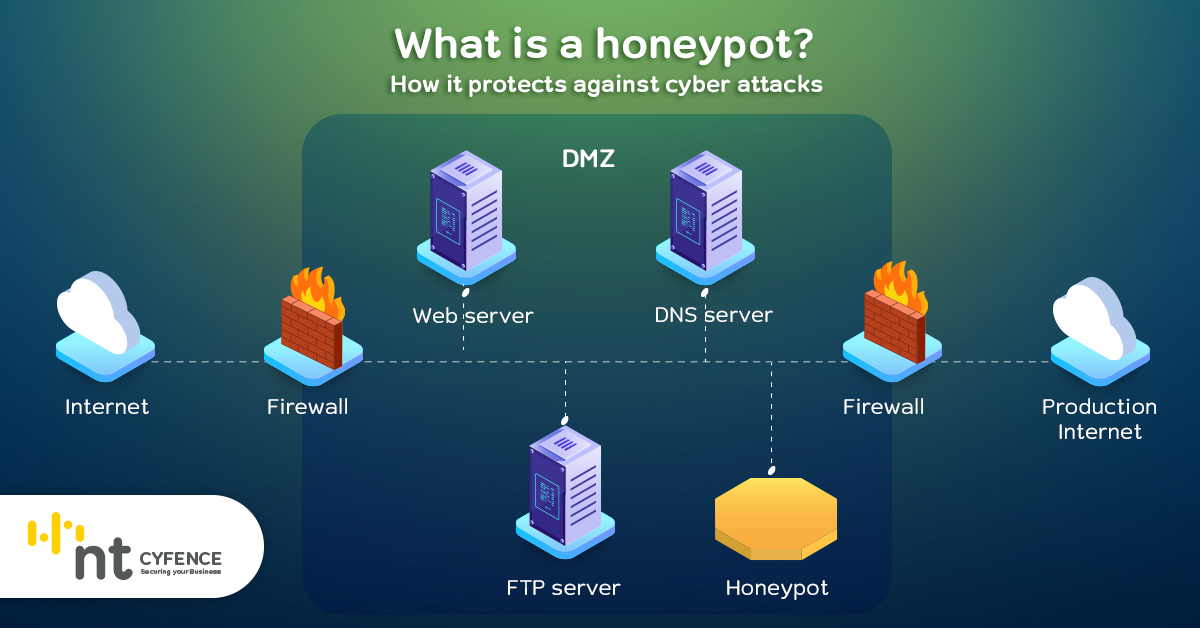

Honeypot เป็นหนึ่งในเครื่องมือที่มีบทบาทสำคัญในด้านการรักษาความปลอดภัยทางไซเบอร์ โดยเฉพาะอย่างยิ่งในการป้องกันและตรวจจับการโจมตีจากผู้ไม่หวังดี Honeypot ทำหน้าที่เป็นกับดักที่ถูกออกแบบมาเพื่อใช้ดักจับหรือหลอกล่อผู้โจมตีทางไซเบอร์ โดยสร้างสภาพแวดล้อมที่ดูเหมือนเป็นระบบจริงที่มีข้อมูลสำคัญหรือช่องโหว่เพื่อดึงดูดให้เข้าโจมตี ซึ่งระบบดังกล่าวนี้ไม่ได้ถูกใช้ในงานจริง แต่จัดทำขึ้นเพื่อสังเกตพฤติกรรมของผู้โจมตี เช่น เทคนิคที่ใช้, การเข้าถึงระบบ, และข้อมูลที่พวกเขาต้องการ ทำให้ผู้ดูแลระบบสามารถศึกษาการโจมตีและหาวิธีป้องกันได้ดีขึ้น การใช้ Honeypot ช่วยให้หน่วงงานสามารถตรวจจับภัยคุกคามใหม่ ๆ ได้ก่อนจะส่งผลกระทบต่อระบบจริง และยังช่วยในการเก็บข้อมูลที่มีประโยชน์สำหรับการวิเคราะห์เพื่อสร้างมาตรการป้องกันในอนาคตอีกด้วย

ทำไมต้องใช้ Honeypot?

ในโลกไซเบอร์ที่การโจมตีมีความซับซ้อนมากขึ้นทุกวัน การป้องกันระบบเครือข่ายแบบเดิม เช่น การติดตั้งไฟร์วอลล์ (Firewall) หรือซอฟต์แวร์แอนตี้ไวรัสอาจไม่เพียงพอ ผู้โจมตีมักจะหาวิธีใหม่ ๆ ในการเจาะระบบและทำลายมาตรการป้องกัน การใช้ Honeypot ทำให้ทีมรักษาความปลอดภัยสามารถเฝ้าติดตามการโจมตีที่อาจยังไม่เป็นที่รู้จัก (Zero-day attack) หรือเทคนิคการโจมตีที่ไม่เคยมีมาก่อน นอกจากนี้ Honeypot ยังช่วยให้สามารถรวบรวมข้อมูลเกี่ยวกับผู้โจมตี เช่น ที่อยู่ IP แหล่งที่มาของการโจมตี และวิธีการที่ใช้ในการแฮก ข้อมูลเหล่านี้นำไปใช้ในการพัฒนามาตรการป้องกันเพิ่มเติมได้

นอกจากนี้ Honeypot ยังช่วยเบี่ยงเบนความสนใจของผู้โจมตีจากระบบจริง ทำให้พวกเขาหลงเชื่อว่าระบบ Honeypot เป็นระบบจริงและมีข้อมูลสำคัญ เมื่อผู้โจมตีพยายามเข้าถึง Honeypot ผู้ดูแลระบบจะสามารถจับพฤติกรรมเหล่านี้ได้แบบเรียลไทม์ จึงสามารถตอบโต้ได้อย่างรวดเร็วและมีประสิทธิภาพ โดยมีวิธีการทำงานดังนี้ ทำงานโดยการสร้างสภาพแวดล้อมที่ดึงดูดผู้โจมตี และเมื่อเริ่มการโจมตีหรือพยายามเข้าถึง Honeypot ระบบจะบันทึกข้อมูลการกระทำอย่างละเอียด เช่น ที่อยู่ IP, คำสั่งที่ใช้ในการโจมตี, และข้อมูลอื่น ๆ ที่เป็นประโยชน์ในการวิเคราะห์ และการที่ Honeypot ถูกออกแบบมาเพื่อให้ดูเหมือนระบบจริงทำให้ผู้โจมตีไม่รู้ว่าพวกเขากำลังถูกติดตามอยู่

Honeypot แบ่งออกเป็นหลายประเภท โดยสามารถจำแนกได้ตามฟังก์ชันและ Interaction กับผู้โจมตีได้ดังนี้:

1. จำแนกตามฟังก์ชัน

Research Honeypot: เป็น Honeypot ที่ใช้เพื่อการวิจัย โดยมีจุดประสงค์เพื่อศึกษาพฤติกรรมของผู้โจมตี รวบรวมข้อมูลเกี่ยวกับเทคนิคและวิธีการโจมตี และวิเคราะห์แนวโน้มของภัยคุกคามในโลกไซเบอร์ มักถูกใช้โดยองค์กรหรือสถาบันวิจัยด้านความปลอดภัย

Production Honeypot: ใช้ในการป้องกันเครือข่ายจริง โดยการหลอกล่อให้โจมตี Honeypot แทนที่จะโจมตีระบบจริง ข้อมูลที่รวบรวมได้จะถูกนำมาใช้ในการป้องกันหรือปรับปรุงการรักษาความปลอดภัยในเครือข่ายขององค์กร เหมาะสำหรับการใช้งานในองค์กรเพื่อตรวจจับและป้องกันการโจมตี

2. จำแนกตามระดับ Interaction

Low-Interaction Honeypot : เป็น Honeypot ที่มีปฏิสัมพันธ์กับผู้โจมตีเพียงเล็กน้อย เช่น การเลียนแบบบริการหรือพอร์ตบางอย่างเพื่อดึงดูดผู้โจมตี แต่ไม่ได้เข้าถึงระบบจริง ข้อดีก็คือมีความปลอดภัยสูงและจัดการง่าย แต่จะให้ข้อมูลที่จำกัดเกี่ยวกับพฤติกรรมของผู้โจมตี

High-Interaction Honeypot : มีปฏิสัมพันธ์สูงกับผู้โจมตี โดยเปิดให้ผู้โจมตีสามารถเข้าถึงระบบหรือบริการที่ดูเหมือนจริงได้ ข้อมูลที่ได้รับจะมีความละเอียดและครอบคลุมพฤติกรรมมากขึ้น แต่ข้อเสียคือมีความเสี่ยงสูงกว่า เนื่องจากผู้โจมตีอาจหาวิธีเจาะเข้าสู่เครือข่ายจริงหากไม่มีการตั้งค่าความปลอดภัยที่ดีพอ

Medium-Interaction Honeypot : เป็นการผสมผสานระหว่าง Honeypot แบบ Low-Interaction และ High-Interaction โดยให้ปฏิสัมพันธ์กับผู้โจมตีมากกว่าระดับ Low แต่ไม่ให้เข้าถึงระบบทั้งหมดแบบ High เหมาะสำหรับองค์กรที่ต้องการรักษาความปลอดภัยพร้อมกับการเก็บข้อมูลเพิ่มเติมจากการโจมตี

ประโยชน์ของ Honeypot

การใช้ Honeypot ในการป้องกันภัยคุกคามมีประโยชน์หลายประการที่ทำให้กลายเป็นเครื่องมือสำคัญในการรักษาความปลอดภัยทางไซเบอร์ ดังนี้ :

1.รวบรวมข้อมูลภัยคุกคามใหม่ ๆ

Honeypot ช่วยให้ผู้เชี่ยวชาญสามารถรวบรวมข้อมูลเกี่ยวกับภัยคุกคามที่ยังไม่เป็นที่รู้จัก (Zero-day attack) ได้ ข้อมูลเหล่านี้จะเป็นประโยชน์ในการวิจัยและพัฒนาเทคโนโลยีการป้องกันภัยคุกคามใหม่ที่เกิดขึ้นในโลกไซเบอร์

2.วิเคราะห์พฤติกรรมผู้โจมตี

Honeypot สามารถบันทึกการกระทำของผู้โจมตีในระบบ ทำให้ผู้เชี่ยวชาญสามารถวิเคราะห์และศึกษาเทคนิคการโจมตีได้อย่างละเอียด โดยเฉพาะอย่างยิ่งในกรณีของ High-Interaction Honeypot ข้อมูลที่ได้รับจะสามารถสร้างมาตรการป้องกันที่เหมาะสมกับรูปแบบการโจมตีที่แตกต่างกันไป

3.เบี่ยงเบนการโจมตีออกจากระบบจริง

Honeypot ช่วยให้ผู้โจมตีหลงเชื่อว่าพวกเขากำลังโจมตีระบบจริง แต่อันที่จริงแล้วพวกเขากำลังโจมตี Honeypot ซึ่งเป็นระบบที่ถูกสร้างขึ้นมาเพื่อการสังเกตการณ์ จึงสามารถปกป้องระบบจริงจากความเสี่ยงการถูกโจมตีได้

4.ใช้ในการวิจัยและพัฒนา

ข้อมูลที่ได้รับจาก Honeypot สามารถนำไปใช้ในการวิจัยและพัฒนาเทคโนโลยีใหม่ ๆ เพื่อป้องกันภัยคุกคาม ช่วยให้องค์กรและนักวิจัยมีความรู้และความเข้าใจเกี่ยวกับแนวโน้มภัยคุกคามที่อาจเกิดขึ้นในอนาคต

ข้อเสียของการใช้ Honeypot

1. การดูแลที่ยุ่งยาก

การใช้ Honeypot โดยเฉพาะอย่างยิ่ง High-Interaction Honeypot จำเป็นต้องมีการดูแลรักษาอย่างใกล้ชิด เนื่องจากเป็นการเปิดให้ผู้โจมตีสามารถเข้าถึงระบบหรือบริการจำลองที่มีลักษณะเหมือนจริง หากไม่มีการดูแลที่เหมาะสม ผู้โจมตีอาจใช้ประโยชน์จาก Honeypot ทำให้ระบบเครือข่ายขององค์กรถูกแฮกได้ ตัวอย่างเช่น การไม่ตั้งค่าความปลอดภัยอย่างเข้มงวดใน Honeypot อาจทำให้ผู้โจมตีสามารถเข้าถึงเครือข่ายที่อยู่ใกล้เคียงได้

2. ข้อจำกัดในการตรวจจับภัยคุกคาม

Honeypot ไม่สามารถป้องกันหรือตรวจจับการโจมตีที่ไม่มุ่งเป้าไปที่ Honeypot ได้ หากผู้โจมตีไม่พยายามเข้าถึงระบบ Honeypot หรือโจมตีผ่านช่องทางอื่น เช่น ฟิชชิ่ง (Phishing) หรือมัลแวร์ที่ถูกส่งผ่านทางอีเมล Honeypot จะไม่สามารถช่วยในการตรวจจับภัยคุกคามนั้นได้ ดังนั้น Honeypot จึงต้องทำงานควบคู่กับเครื่องมือความปลอดภัยอื่น ๆ เช่น ไฟร์วอลล์ หรือการวิเคราะห์พฤติกรรมเครือข่าย เพื่อให้สามารถป้องกันภัยคุกคามได้ครอบคลุมทุกช่องทาง

3. เสี่ยงต่อการถูกโจมตีกลับ

แม้ Honeypot จะถูกออกแบบมาเพื่อหลอกล่อและดักจับผู้โจมตี แต่ถ้าระบบไม่ได้รับการป้องกันอย่างเหมาะสม ผู้โจมตีอาจหาวิธีเจาะเข้ามาและใช้ Honeypot เป็นฐานในการโจมตีระบบอื่น ๆ ภายในเครือข่ายขององค์กรได้ ข้อเสียนี้มักจะเกิดขึ้นกับ Honeypot ประเภท High-Interaction ที่ให้ผู้โจมตีเข้าถึงระบบได้มากขึ้น ดังนั้น การตั้งค่าความปลอดภัยของ Honeypot จะต้องเข้มงวดและมีการตรวจสอบอย่างสม่ำเสมอ

4. ไม่สามารถแทนที่เครื่องมือป้องกันอื่น ๆ ได้

Honeypot เป็นเครื่องมือเสริมสำหรับการสังเกตการณ์และรวบรวมข้อมูลเกี่ยวกับภัยคุกคาม ไม่ใช่เครื่องมือป้องกันที่สมบูรณ์ Honeypot จึงไม่สามารถแทนที่ระบบป้องกันหลัก ๆ อย่างเช่น ไฟร์วอลล์ แอนตี้ไวรัส หรือการวิเคราะห์ทราฟฟิกเครือข่าย (Network Traffic Analysis) หากองค์กรใช้ Honeypot อย่างเดียวโดยไม่มีเครื่องมือป้องกันอื่น ๆ ก็อาจเสี่ยงต่อการถูกโจมตีได้ง่ายขึ้น ดังนั้น Honeypot ควรถูกนำไปใช้งานควบคู่กับระบบรักษาความปลอดภัยอื่น เพื่อให้การป้องกันมีความครอบคลุมมากที่สุด

5. ปัญหาเรื่องการใช้ทรัพยากร

Honeypot โดยเฉพาะประเภทที่มี High Interaction มักใช้ทรัพยากรในระบบอย่างมาก ทั้งในแง่ของฮาร์ดแวร์และบุคลากร ผู้ดูแลระบบต้องมีความเชี่ยวชาญสูงในการตั้งค่าการจัดการ Honeypot และยังต้องใช้เวลาในการวิเคราะห์ข้อมูลที่ได้จาก Honeypot ซึ่งอาจเพิ่มภาระงานให้กับทีมงานด้าน Cybersecurity

ข้อควรระวังในการใช้ Honeypot

1. การตั้งค่าความปลอดภัย

การตั้งค่าความปลอดภัยของ Honeypot ต้องเป็นไปอย่างรัดกุมและรอบคอบ เนื่องจาก Honeypot เป็นระบบที่เปิดให้ผู้โจมตีเข้าถึงได้ การตั้งค่าที่ไม่ดีพออาจทำให้ผู้โจมตีสามารถใช้เป็นฐานในการโจมตีระบบจริงขององค์กรได้ ตัวอย่างเช่น ต้องตั้งค่าแยกเครือข่าย (Isolated Network) เพื่อป้องกันไม่ให้ผู้โจมตีที่เข้ามาใน Honeypot สามารถเข้าถึงเครือข่ายหรือระบบอื่น ๆ ที่เกี่ยวข้องกับการทำงานจริง

2. การตรวจสอบและการดูแลอย่างสม่ำเสมอ

Honeypot ต้องได้รับการตรวจสอบและดูแลอย่างต่อเนื่อง ผู้ดูแลต้องเฝ้าติดตามพฤติกรรมและกิจกรรมของผู้โจมตีที่เข้ามาในระบบ และตรวจสอบว่าไม่มีช่องโหว่หรือข้อผิดพลาดที่อาจทำให้ผู้โจมตีสามารถเจาะออกจาก Honeypot ได้ ระบบตรวจสอบและแจ้งเตือนที่มีประสิทธิภาพจึงเป็นสิ่งที่จำเป็นในการเฝ้าติดตามการทำงานของ Honeypot อย่างใกล้ชิด

3. การจำแนกข้อมูลที่ได้จาก Honeypot

ข้อมูลที่รวบรวมจาก Honeypot มักจะมีจำนวนมาก และไม่ใช่ทุกข้อมูลที่จะมีความสำคัญ การจำแนกและการวิเคราะห์ข้อมูลอย่างมีประสิทธิภาพเป็นสิ่งสำคัญเพื่อให้ได้ข้อมูลเชิงลึกที่สามารถนำไปใช้ในการปรับปรุงระบบความปลอดภัยได้ หากมีการวิเคราะห์ข้อมูลที่ไม่ดีพอหรือมีการตีความผิดพลาด อาจทำให้การปรับปรุงระบบไม่ตรงจุดและเสียเวลาในการจัดการปัญหาที่ไม่ใช่ภัยคุกคามที่แท้จริง

4. การใช้ Honeypot ควบคู่กับมาตรการป้องกันอื่น

ดังที่กล่าวมาแล้ว Honeypot ไม่สามารถป้องกันภัยคุกคามได้ทั้งหมด การใช้ Honeypot ควรควบคู่กับเครื่องมือป้องกันความปลอดภัยอื่น ๆ เช่น ระบบตรวจจับการบุกรุก (Intrusion Detection System, IDS), ระบบป้องกันการบุกรุก (Intrusion Prevention System, IPS), และการวิเคราะห์ทราฟฟิกเครือข่าย (Network Traffic Monitoring) เพื่อให้การป้องกันมีความครอบคลุมมากยิ่งขึ้น

5. การปฏิบัติตามกฎหมายและจริยธรรม

การใช้ Honeypot บางประเภทอาจเกี่ยวข้องกับการละเมิดกฎหมายหรือจริยธรรมในบางกรณี เนื่องจากผู้โจมตีอาจไม่รู้ว่าพวกเขากำลังตกอยู่ในกับดักของ Honeypot และข้อมูลที่ถูกดักจับอาจเกี่ยวข้องกับความเป็นส่วนตัวหรือการกระทำที่อาจถือเป็นการละเมิดสิทธิ ดังนั้น การตั้งค่าและการใช้งาน Honeypot ควรเป็นไปตามกฎหมายและนโยบายความปลอดภัยทางไซเบอร์ขององค์กร และต้องมีการระมัดระวังไม่ให้กระทบต่อสิทธิของบุคคลอื่น

ดังนั้น การใช้ Honeypot จึงเป็นอีกหนึ่งในเครื่องมือที่มีประโยชน์ด้าน Cybersecurity อย่างมาก โดยเฉพาะในการตรวจจับและศึกษาพฤติกรรมการโจมตี แต่การใช้ Honeypot ก็มาพร้อมกับความเสี่ยงและข้อควรระวังที่ผู้ใช้ต้องตระหนักเช่นกัน ผู้ดูแลระบบอาจจะต้องมีการเตรียมพร้อมในการหาทางรับมือภัยคุกคามในรูปแบบต่าง ๆ อีกเพิ่มเติม หรือปรึกษากับหน่วยงานที่เชี่ยวชาญเฉพาะด้าน Cybersecurity

โดยทีมงาน NT cyfence พร้อมให้บริการ สามารถติดต่อได้ทาง https://www.cyfence.com/contact-us/ หรือโทร 1888 เรามีทีมงานผู้เชี่ยวชาญพร้อมให้คำแนะนำ และเป็นที่ปรึกษาด้านความปลอดภัยด้านสารสนเทศอย่างครบวงจรให้คุณ

บทความที่เกี่ยวข้อง