สรุปสถิติภัยคุกคามประจำปี 2563 จาก ศูนย์ปฏิบัติการ Security Operation Center

15 กุมภาพันธ์ 2021

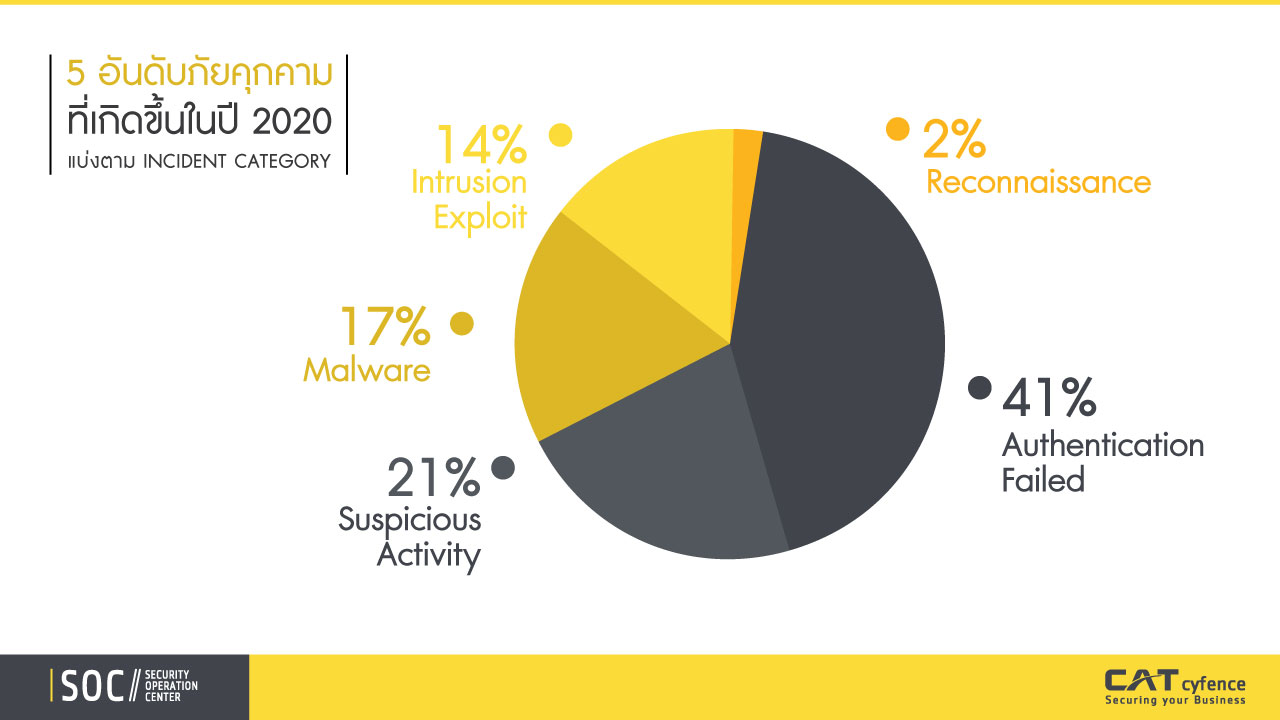

ในตลอดปี 2020 ที่ผ่านมา ซึ่งเป็นช่วงของการ Work from home เราจะเห็นภัยคุกคามในรูปแบบต่าง ๆ ที่อาจส่งผลกระทบต่อองค์กร ธุรกิจและหน่วยงานทั่วโลก จนทำให้ได้รับความเสียหายในหลายด้าน ซึ่งหากองค์กรมีข้อมูลสถิติการโจมตีในอดีต ก็จะสามารถนำไปสู่การหาวิธีป้องกันได้ภัยที่จะเกิดขึ้นในอนาคตได้ ไม่มากก็น้อย ทีมงานจากศูนย์ปฏิบัติการ Security Operation Center (SOC) ของ NT cyfence ได้รวบรวมข้อมูลการวิเคราะห์ภัยคุกคามปี 2020 ที่ได้เฝ้าระวังมาตลอดทั้งปี โดยจัดอันดับของภัยคุกคามไซเบอร์แต่ละประเภทตามจำนวนที่พบ ดังนี้

1. Authentication Failed

เป็นภัยคุกคามที่เกิดขึ้นอันดับสูงสุด จากการตรวจสอบข้อมูลทั้งหมดพบว่า สาเหตุหลักมาจาก Human error คือผู้ใช้งานเองที่ลืมรหัสผ่าน เนื่องมาจากนโยบายการบังคับเปลี่ยนรหัสผ่านอย่างน้อยทุก 90 วัน หรือมาจากการฝัง User และ Password ไว้ในระบบแล้วไม่ได้ทำการ Update ภัยคุกคามชนิดนี้จะยังไม่มีอันตรายแต่อาจทำให้เกิดความน่ารำคาญใจแก่ผู้ใช้งานหรือเจ้าของระบบเท่านั้น โดยจากสถิติบางส่วนพบว่าเป็นการพยายามเข้าถึงระบบจากผู้ไม่หวังดีภายนอก (Brute-force attack) ซึ่งเหตุการณ์ดังกล่าวเป็นความเสี่ยงที่ผู้ดูแลระบบต้องให้ความสนใจ และต้องตรวจสอบว่า User ที่มีการพยายามเข้าถึงนั้นมีจริงหรือไม่ และได้รับสิทธิ์ในการเข้าถึงระบบเพียงใด เพื่อป้องกันความเสียหายที่อาจเกิดขึ้นในอนาคต

2. Suspicious Activity

พฤติกรรมที่พยายามใช้ช่องทางต่าง ๆ ในการโจมตีเป้าหมายซึ่งอาจเป็นช่องโหว่ (Vulnerability) ที่นักวิจัยเพิ่งมีการค้นพบหรือเป็นช่องโหว่ที่มีอยู่เดิมหากระบบเป้าหมายไม่ได้แก้ไขหรือปิดช่องโหว่ (Hardening) บางกรณีอาจละเลยจนเป็นการอนุญาตให้เข้าถึงเครือข่ายจาก IP Address ที่มีพฤติกรรมโจมตีระบบ การเปิด Known port โดยไม่จำกัดการเข้าถึงและการใช้งาน ซึ่งการละเลยสิ่งเหล่านี้ล้วนเป็นช่องทางให้ผู้ไม่หวังดีใช้โจมตีระบบและอาจตกเป็นเหยื่อของการโจมตีได้ทั้งสิ้น

3. Malware

มัลแวร์ ยังคงเป็นภัยคุกคามอันดับต้น ๆ ที่สามารถสร้างความเสียหายอย่างมากให้แก่องค์กรได้ไม่ว่าจะเป็นผลมาจากพนักงานในบริษัทไม่มี awareness เรื่องความปลอดภัย หรือระบบต่าง ๆ ขององค์กรที่ไม่เข็มแข็ง แต่จากสถิตินั้นพบว่าสาเหตุหลักมาจากพนักงานขององค์กรที่ไม่ระมัดระวัง ขาดความตระหนักรู้ หรือลักลอบใช้งานบางอย่างที่ละเมิดนโยบายความมั่นคงปลอดภัยด้านเทคโนโลยีสารสนเทศขององค์กร

4. Intrusion Exploit

พฤติกรรมของผู้ไม่หวังดีพยายามโจมตีมายังเป้าหมายโดยตรงหลังจากได้ข้อมูลเบื้องต้นของเป้าหมายโดยการทำ Reconnaissance ค้นหา port ที่ถูกเปิดไว้ไม่ว่าจะเป็นระบบปฏิบัติการ แอปพลิเคชันต่าง ๆ ที่องค์กรใช้งานรวมถึงช่องโหว่ของระบบ เมื่อมีข้อมูลเหล่านี้แล้วแฮกเกอร์จะทำการทดลองเจาะเข้ามายังเครือข่ายหากมีการป้องกันที่หละหลวมย่อมไม่ใช่เรื่องที่ดีแน่นอน

5. Reconnaissance

พฤติกรรมพื้นฐานของการเจาะระบบที่แฮกเกอร์หรือผู้ไม่หวังดีจะกระทำการเพื่อหาข้อมูลเบื้องต้น เปรียบเสมือนโจรที่แอบดูลาดเลาบ้านของเราว่ามีช่องทางไหนที่พอจะเข้ามาขโมยของได้หรือไม่ซึ่งพฤติกรรมต่าง ๆ ของเจ้าของบ้าน เช่น เผลอเปิดประตูรั้วทิ้งไว้ หรือยามเฝ้าระวังไม่เข้มงวด เป็นต้น สิ่งเล็ก ๆ น้อย ๆ เหล่านี้ ล้วนเป็นช่องทางในการต่อยอดให้เหล่าแฮกเกอร์เข้าถึงระบบของเราได้

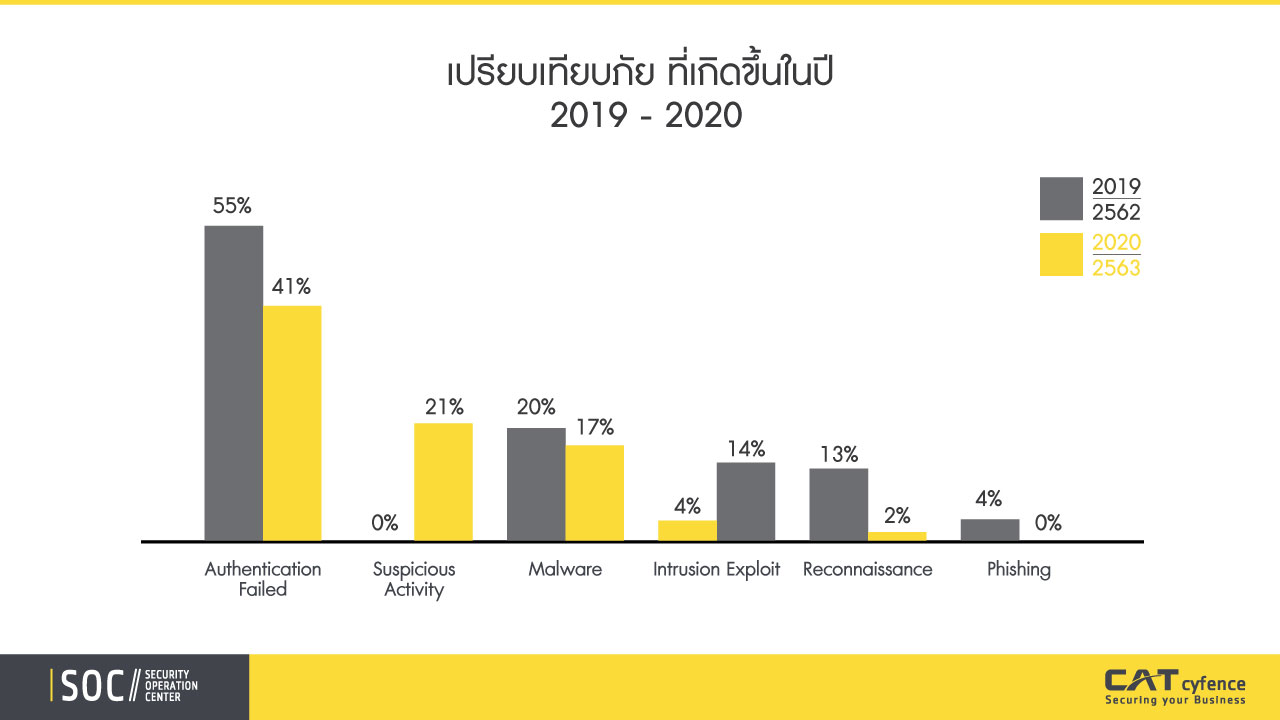

และเมื่อย้อนดูภัยคุกคามในปีที่ผ่านมา ที่เคยได้เขียนบทความไว้ สรุปสถิติภัยคุกคามประจำปี 2562 จาก SOC จะพบว่าระหว่างปี 2019 และปี 2020 มีความแตกต่างกันบ้าง โดยมีภัยคุกคามบางชนิดเพิ่มขึ้น บางชนิดลดน้อยลงและบางชนิดเคยไม่พบการโจมตี ดังนี้

- ภัยคุกคาม Authentication Failed ที่เป็นอันดับ 1 เช่นเดิม แต่จำนวนการพบลดลงจาก 55% เหลือ 41%

- Suspicious Activity เป็นภัยใหม่ พบการโจมตีสูงถึง 21 %

- Malware ลดลงจากปี 2019 เหลือ 17 % จาก 20 %

- Intrusion Exploit เพิ่มขึ้น 14 % จาก 4%

- Reconnaissance ลดลงเหลือ 2 % จาก 13 %

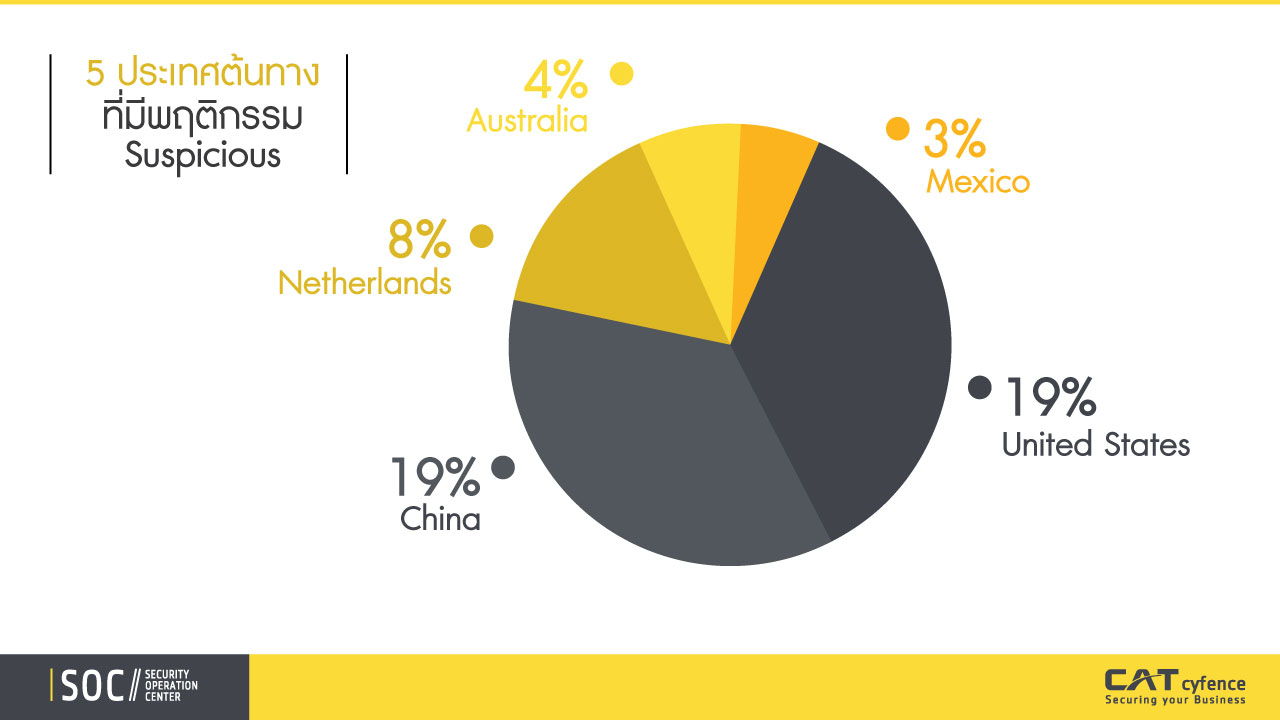

5 อันดับประเทศต้นทางที่มีพฤติกรรม Suspicious

พฤติกรรมการทำ Suspicious นั้น พบว่ามาจากประเทศสหรัฐอเมริกา และจีน เท่ากัน ที่ 19 % รองลงมาคือ เนเธอแลนด์ ออสเตรเลีย และเม็กซิโก ตามลำดับ

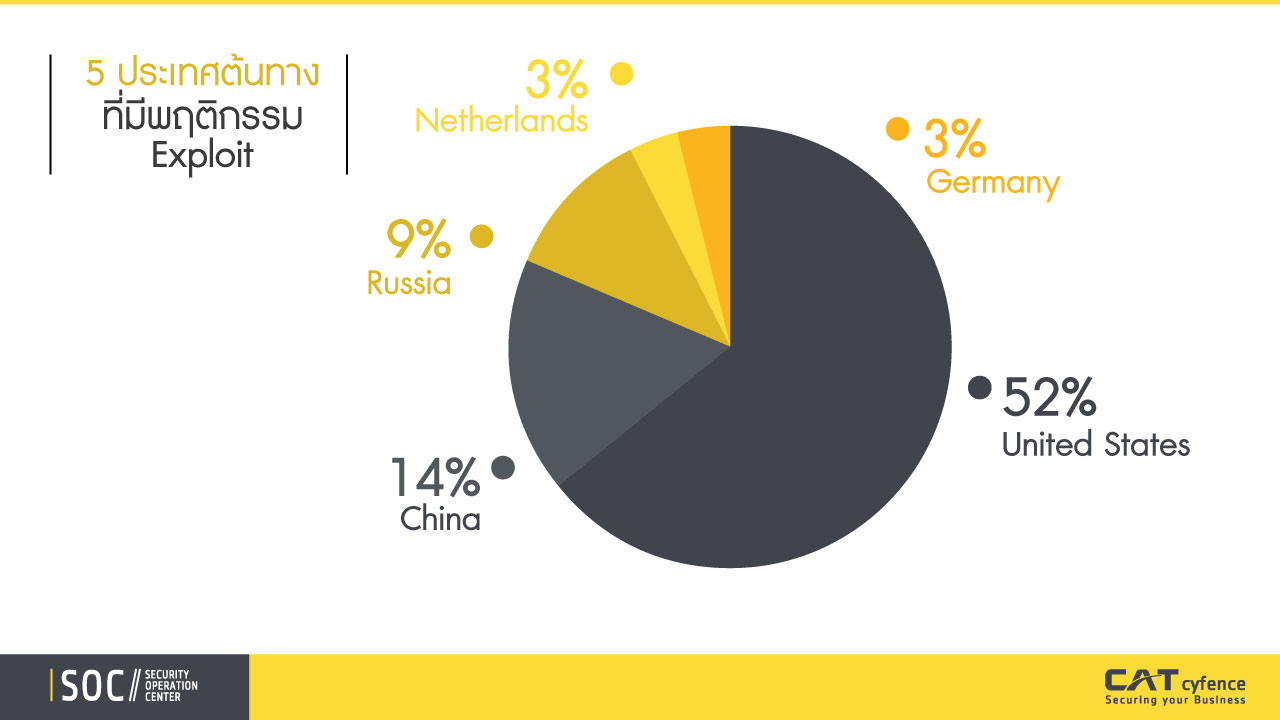

5 อันดับประเทศที่มีพฤติกรรม Exploit

สถิติทางด้านการโจมตีมาจากประเทศสหรัฐอเมริกา สูงเป็นอันดับ 1 ที่ 52 % รองลงมาคือจีน 14 % และรัสเซีย 9 %

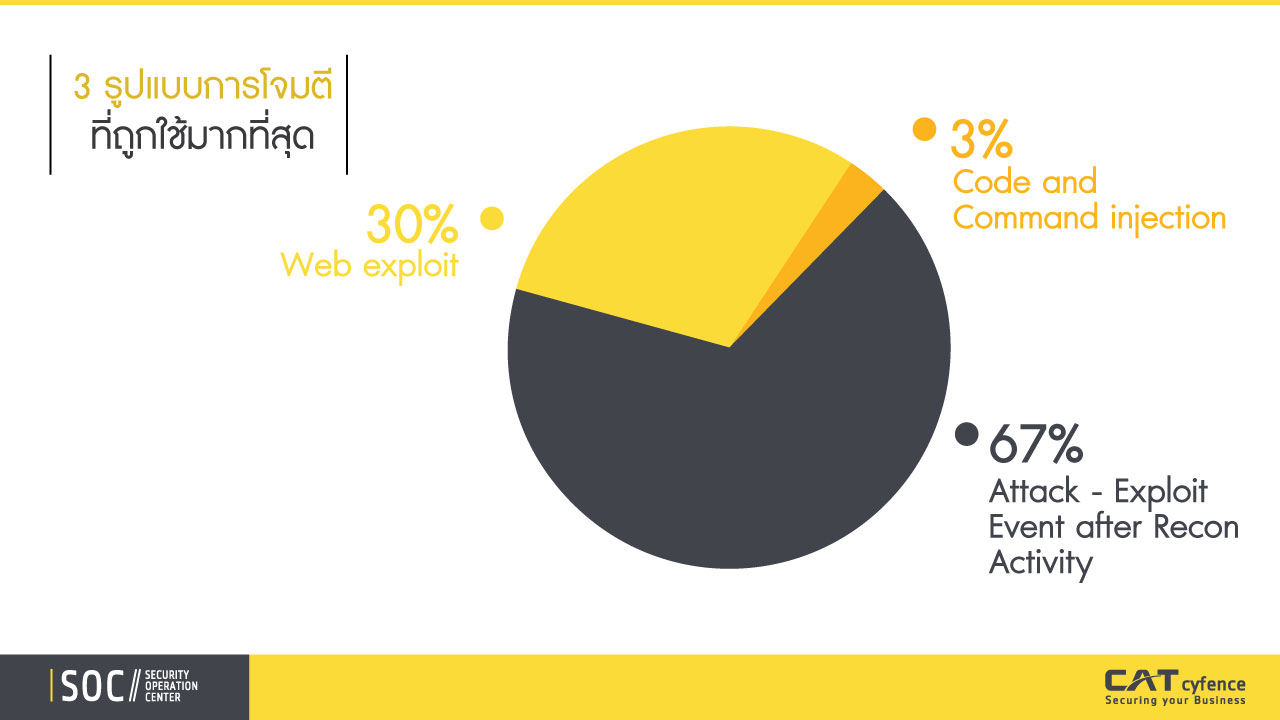

3 รูปแบบการโจมตีที่ถูกนำมาใช้มากที่สุด

1. Attack – Exploit Event after Recon Activity

การโจมตีหลังจากที่แฮกเกอร์ได้ทำการสำรวจข้อมูลของเป้าหมาย (Reconnaissance) การโจมตีด้วยรูปแบบนี้ได้รับความนิยมมากเนื่องจากมีโอกาสประสบผลสำเร็จสูงมากกว่าการเจาะระบบแบบไม่มีข้อมูลอะไรเลย เช่น เป้าหมายใช้ระบบปฏิบัติการอะไรและระบบนั้นมีช่องโหว่อะไรบ้าง, มี port ใดที่เปิดไว้ใช้งานบ้างหรือมีข้อมูลของผู้บริหารหรือไม่สิ่งเหล่านี้ล้วนถูกแกะรอยได้จากโลกออนไลน์ทั้งสิ้น

2. Web exploit

การโจมตีไปยังเว็บไซต์/เว็บเซิฟเวอร์ของเป้าหมายผ่าน port มาตรฐาน 80 หรือ 443 ซึ่งมีความจำเป็นต้องเปิดไว้เพื่อให้บริการใช้งานเว็บไซต์อย่างหลีกเลี่ยงไม่ได้ ด้วยเหตุนี้แฮกเกอร์จึงหาเทคนิคต่าง ๆ มาโจมตี

3. Code and Command Injection

อีกหนึ่งเทคนิคที่ใช้โจมตีเว็บไซต์ที่ไม่มีความปลอดภัยเพียงพอคือการทำ Code Injection เป็นการใช้ช่องโหว่ของเว็บแอปพลิเคชันทำให้สามารถแทรกซอร์สโค้ดแปลกปลอมลงไปเพื่อจุดประสงค์ตามต้องการ และเกิดจากการที่ไม่ทำการคัดกรองในการป้อนข้อมูล Input Validation และการแสดงผล Output ส่วน Command Injection จะเป็นการใช้ช่องโหว่ของระบบที่ทำให้สามารถประมวลผลคำสั่งที่ระบบปฏิบัติการได้ โดยเป็นการแทรกคำสั่ง Command ของระบบปฏิบัติการต่าง ๆ ลงไปผ่านทางช่องทางการรับข้อมูลที่กรอกผ่านทางหน้าเว็บไซต์เพื่อนำไปประมวลผล เช่น การใช้คำสั่ง ls เพื่อแสดงรายการไฟล์ใน Linux หรือคำสั่ง dir ของ Windows เป็นต้น ดังนั้นการป้องกันคือการกำหนดรูปแบบของ Input ที่ควรจะเป็นซึ่งง่ายกว่าการกำหนดรูปแบบของสิ่งที่ห้ามใส่

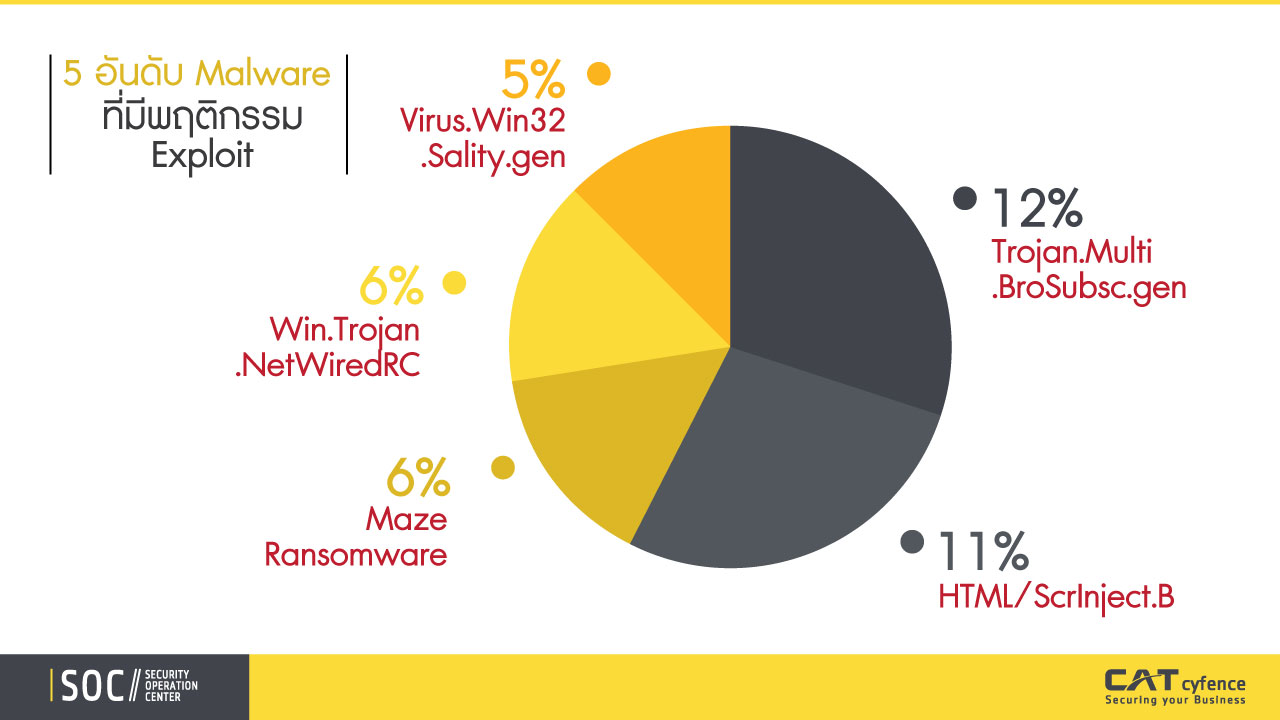

5 อันดับ malware ที่ถูกพบมากที่สุด

- Trojan.Multi.BroSubsc.gen

โทรจันชนิดหนึ่งที่ช่วยให้แฮกเกอร์สามารถฝัง Backdoor ไว้ในเครื่องเหยื่อ โดยช่องทางการแพร่กระจายมาจากการดาวน์โหลดโปรแกรมปลอม ไฟล์แนบหลอกลวง เว็บไซต์ที่ไม่ปลอดภัย หรือโฆษณาหลอกลวงต่าง ๆ จุดมุ่งหมายของโทรจันประเภทนี้คือการเก็บข้อมูลบนเครื่องคอมพิวเตอร์ของผู้ใช้งานโดยการแอบติดตั้ง Ramsomware หรือไวรัสอื่น ๆ เพื่อขโมยข้อมูลซึ่งความน่ากลัวของมัลแวร์ชนิดนี้คือ การดักปล้นเบราว์เซอร์และเริ่มแสดงโฆษณาที่แสนน่ารำคาญโดยใช้ข้อมูลจาก Browser History ซึ่งโฆษณาเหล่านี้ล้วนแฝงไปด้วยมัลแวร์ - HTML/ScrInject.B

มักจะซ่อนตัวอยู่ตามหน้าเว็บต่าง ๆ ที่มีการใช้งาน Script หรือ Ifram tags ที่ไม่เหมาะสม เมื่อผู้ใช้งานเข้าถึงหน้าเว็บไซต์ดังกล่าว Script เหล่านี้จะเปลี่ยนเส้นทางไปยังหน้าเว็บอื่นที่ไม่ปลอดภัย อาจถูกฝังมัลแวร์ หรืออาจจะทำการดาวโหลดมัลแวร์มายังเครื่องผู้ใช้งานโดยอัตโนมัติ - Maze Ransomware

Ransomware หรือ มัลแวร์เรียกค่าไถ่อีกชนิดหนึ่งที่ถูกพัฒนามาให้มีการทำงานที่ซับซ้อนมากขึ้น อันตรายมากขึ้น Maze Ransomware ต่างจาก Ransomware ทั่วไปคือจะทำการขโมยข้อมูลจากเครื่องของเหยื่อออกไปก่อนเพื่อเป็นเงื่อนไขในการเรียกค่าไถ่เพิ่มขึ้น จากนั้นจึงเข้ารหัสไฟล์ และสร้างเว็บไซต์เพื่อแสดงข้อความเรียกค่าไถ่ พร้อมทั้งแสดงข้อมูลบางส่วนที่ได้ถูกขโมยออกไป ทั้งยังมีการติดตั้งโปรแกรมป้องกันไม่ให้กู้คืนไฟล์ในเวอร์ชันก่อนหน้าถึงแม้จะมีการ Snapshots ไว้ก็ตาม (Prevent reversing) โดยพฤติกรรมที่เพิ่มความหวาดกลัวมากขึ้นก็คือ การขู่ว่าจะเผยแพร่ข้อมูลที่ได้ไปในอินเตอร์เน็ตหากเหยื่อไม่ดำเนินการชำระเงินภายในเวลาที่กำหนด ซึ่งจะเห็นได้จากหลายหน่วยงานที่โดน Ransomware ชนิดนี้เล่นงานว่าคำขู่เช่นนี้ได้ผลดีทีมากเดียว เช่น ข่าว โดนทุกวงการ ล่าสุดธุรกิจกลุ่มเครื่องดื่มตกเป็นเหยื่อ Maze ransomware ,Cognizant ยืนยันตกเป็นเหยื่อ Maze ransomware แล้ว ,แฮกเกอร์ใช้ Maze Ransomware โจมตี LG Electronics ขโมยข้อมูล เป็นต้น คงไม่ใช่เรื่องดีแน่หากข้อมูลทางการค้า ความลับของบริษัท หรือข้อมูลลูกค้าถูกเผยแพร่ออกสู่สาธารณชน จึงทำให้บริษัทที่ตกเหยื่อ ยอมจ่ายเงินค่าไถ่ เพื่อแลกกับชื่อเสี่ยง ภาพลักษณ์ของบริษัท - Win.Trojan.NetWiredRC

โทรจันชนิดหนึ่งที่อนุญาตให้แฮกเกอร์สามารถเข้าควบคุมเครื่องเหยื่อได้ แฮกเกอร์อาจส่งอีเมลหลอกลวงพร้อมไฟล์แนบไปยังองค์กรเป้าหมายซึ่งอาจจะเป็นบิลค่าบริการสินค้าที่อยู่ใน zip file โดยที่ icon ของโปรแกรมนั้นดูเหมือนเป็นบิลสินค้าปกติทั่วไปเมื่อเหยื่อหลงเปิดดูก็จะถูกติดตั้งมัลแวร์ลงในเครื่องจากนั้นจะติดต่อออกไปยัง CnC server และแฮกเกอร์จะเข้าควบคุมเครื่องต่อไป - Virus.Win32.Sality.gen

ไวรัสอีกประเภทหนึ่งที่มีเป้าหมายคือ ไฟล์ปฏิบัติการบนวินโดว์ อันได้แก่ .exe .scr โดยการเข้าไปแฝงตัวเพื่อเพิ่มตัวเองเข้าไปยังไฟล์ .exe เมื่อเราทำการรันโปรแกรม ไวรัสก็จะถูกเปิดขึ้นมาทำงานด้วยเช่นกัน ไวรัสชนิดนี้จะเข้าไปแก้ไขค่า Registry และปิดกั้นการทำงานของโปรแกรม Antivirus รวมถึงการป้องกันด้านความปลอดภัยต่าง ๆ ของ Windows และแพร่กระจายผ่านทาง USB

จากข้อมูลสถิติภัยคุกคามของศูนย์ปฏิบัติการ Security Operation Center (SOC) ของ NT cyfence จะพบว่า การโจมตีนั้นยังคงมีความสอดคล้องกับสถิติของปี 2019 อาจจะแตกต่างกันในส่วนของลำดับ แต่ประเทศที่เป็นต้นทางของการโจมตีมากที่สุดยังคงเป็น สหรัฐอเมริกา ในส่วนของรูปแบบการโจมตีนั้นยังมีพฤติกรรมที่คล้ายเดิมเพียงแต่เพิ่มความรุนแรงและมูลค่าความเสียหายมากขึ้นเรื่อย ๆ สำหรับหน่วยงานที่ต้องการเฝ้าระวังความปลอดภัยระบบเครือข่ายและเทคโนโลยีสารสนเทศ แต่ไม่รู้จะเริ่มอย่างไร หรือต้องการข้อมูลเพิ่มเติม ทีมงาน NT cyfence พร้อมให้คำปรึกษา/แนะนำ โดยติดต่อผ่านทาง www.cyfence.com/contact-us หรือโทร 1888

บทความที่เกี่ยวข้อง